الأدلة الجنائية للأجهزة المحمولة (Mobile device forensics) هي فرع من العلوم الجنائية الرقمية التي تتعلق باستعادة الأصول المعلوماتية أو أي أدلة رقمية أو بيانات من جهاز محمول تحت نطاق ظروف ومعايير العمل الجنائي الرقمي. عادةً تُستخدم كلمة "أجهزة محمولة" للتعريف بالجهاز أو الهاتف النقال، ولكن أيضا يمكن تعريفها على سبيل المثال كأي جهاز رقمي يحتوي على ذاكرة داخلية أو له المقدرة العامة للتواصل مثل أجهزة الحاسوب الكفي، أجهزة نظام التموضع العالمي أو أجهزة الحاسوب اللوحي.

نظرة عامة

لعدة سنوات وعلى نطاق واسع، أصبح الهاتف النقال/الجهاز المحمول قابل للإستخدام بغرض البحث الجنائي الدقيق، ولكن علوم ودراسة الأدلة الجنائية الخاصة بالأجهزة النقالة يعتبر علم حديث كان قد بدأ في أوائل القرن العشرين ميلادي إلى أواخر التسعينيات. نظرا" للانتشار الواسع الحاصل من استخدام هذه الأجهزة النقالة وبشكل خاص (الهواتف الذكية) وغيرها من الأجهزة الرقمية، أدى ذلك لضرورة الطلب في فحص هذه الأجهزة تحت نطاق الفحص الجنائي. الجدير بالذكر أن اعتماد هذه الخطوة لاتشكل نجاح كبير لمستكشفي وباحثين الأدلة الجنائية الخاصة بالأجهزة الرقمية وذلك بسبب مجموعة من الحيل والمراوغات الموجودة في عالم الأدلة الجنائية الحاسوبية.[1]

يمكن أن تستخدم الأجهزة النقالة في حفظ عدة أنواع من المعلومات الشخصية مثل جهات الإتصال، الصور، التقويم السنوي والملاحظات، رسائل SMS و MMS. إضافة إلى ذلك، يمكن أن تحتوي هذه الأجهزة على مقاطع الفيديو، رسائل البريد الإلكتروني، معلومات المتصفح الخاص بالمواقع الإلكترونية، معلومات المواقع والخرائط، و معلومات جهات الإتصال والرسائل النصية أو رسائل مواقع التواصل الاجتماعي.

هنالك حاجة ماسة وطلب عالي متصاعد لعلم ودراسة الأدلة الجنائية الخاصة بالهواتف النقالة وذلك لعدة أسباب. بعض من هذه الأسباب الهامة يمكن شرحها كما يلي:

- استخدام الأجهزة النقالة بغرض حفظ ونقل المعلومات الشخصية ومعلومات الشركات أو المؤسسات.

- استخدام الأجهزة النقالة في المعاملات الإلكترونية.

- تنفيذ القوانين، المجرمين الإلكترونيين والأجهزة النقالة.[2]

الأدلة الجنائية الخاصة بالأجهزة المحمولة يمكن أن تكون محل صعوبة وتحدي في عدة مستويات ومعايير منها:[3]

الأدلة والتحديات التقنية

على سبيل المثال: لتحديد موقع الشريحة الخاصة بالهاتف النقال، قد يتطلب علم مسبق مثل دراسة وعلوم التغطية الخاصة بشبكة الهاتف المحمول، وهذا على سبيل المثال ليس بنفس مجال دراسة العلم الجنائي الخاص بأدلة الجوال نفسه. على الرغم من وجود احتمالية التعرف على موقع الهاتف النقال بواسطة المكالمات الناشئة أو المستقبله من نفس الهاتف، إلى أنه لايمكن الجزم دائما أن شريحة تلك الهاتف النقال كان قد وجدت في نفس الموقع التي تم من خلاله إنشاء الإتصال أو إستقباله.

- نظرا" للتغيرات الكثيرة التي تطرأ في عالم الهواتف الذكية لأجل المنافسة في سوق الهواتف الذكية مثل تغيرات الأشكال والأحجام وأنظمة التشغيل و وحدات التخزين وغيرها من التغييرات من شركات التصنيع، أصبحت هذه التغيرات مشكلة حقيقية يواجهها خبير ومستكشف الأدلة الجنائية الرقمية في الهواتف الذكية، فهم يواجهون هذه المشكلة أكبر من غيرهم مثل مستكشفي الأدلة الرقمية الخاصة بالحاسب الآلي الشخصي.

- سعة التخزين الآن في ازدياد، هذا الفضل يعود إلى قوة الهواتف الذكية الصغيرة والمحمولة.

- سلوك الإسبات الذي يتم فيه تعليق العمليات عند إيقاف تشغيل الجهاز أو الخمول ولكن في نفس الوقت، يبقى نشطاً.

نتيجة لهذه التحديات، يتوفر الآن عدة أدوات وبرامج تمكن الفرد من استخراج أدلة جنائية رقمية من أجهزة الهواتف النقالة والذكية. لكن الأمر لايكمن في استخدام أداة واحدة أو وسيلة واحدة فقط لإستخراج الأدلة، وإنما الأمر يكمن في الخبير الجنائي الرقمي بأن يتفحص كافة العناصر الموجودة، وينصح لخبراء الأدلة الرقمية وخصوصا الذين يكونون تحت نطاق وأماكن حساسة مثل المحاكم بأن يكونوا تحت تدريب شامل و واسع. إضافة أنه يجب عليهم معرفة تشغيل كل أداة وكيفية إسخراج الأدلة، وأيضا معرفة الحقائق وكيفية عمل الأدوات في استخراج الأدلة الرقمية. أيضا من المهم التنبيه بأنه يجب مراعاة إذا ما إن كانت تلك الأدوات تتوافق مع متطلبات قانونية وشرعية مثل مقياس دوبرت أومقياس فري.

التاريخ

كمجال دراسي في تخصص فحص الأدلة الجنائية الرقمية الخاصة بأجهزة الهواتف النقالة، كان قد بدأ في أواخر التسعينيات وحتى أوائل القرن العشرين. قانونيا، لعبت الهواتف المحمولة دور ركيزي في الجرائم منذ عدة عقود. نتيجة إلى ذلك، أصبح هنالك طلب عالي لوجود خبراء ومستكشفي أدلة جنائية وذلك لمواكبة سرعة تطور العالم الذكي وسهولة الوصول إلى البيانات مثل البريد الإلكتروني ومتصفحات الويب عن طريق الهاتف النقال.

الطرق التي كانت تستخدم من قبل لفحص عناصر ومحتويات الهاتف المحمول كانت قريبة جداً من الطرق المستخدمة في فحص محتويات الحاسب الآلي وهي عن طريق فتح الشاشة والإطلاع على أهم ملفات وعناصر الجهاز.[1] ولكن، هذه الطرق غير مجيدة فعليا لأنها تستغرق العديد من الوقت لفحص الأجهزة، خصوصا في ظل تطور وتزايد عدد الأجهزة المحمولة حاليا. لذا، قام العديد من الباحثين والمهتمين بهذا المجال لطلب طرق أخرى تكون أكثر كفاءة لإستخراج البيانات المطلوبة.

استخدم فاحصو ومختصين الأدلة الجنائية الرقمية الخاصة بالأجهزة المحمولة في بعض الأحيان برامج مزامنة الهاتف الخلوي أو المساعد الشخصي الرقمي "لنسخ" بيانات الجهاز إلى جهاز حاسوبي جنائي للتصوير، أو في بعض الأحيان، تؤدي ببساطة عمليات التحقق من الأدلة الجنائية للحاسب على القرص الصلب لجهاز حاسوبي مشتبه به حيث تمت عملية مزامنة البيانات له. ومع ذلك، يمكن لهذا النوع من البرامج الكتابة على الهاتف وكذلك قرائته، ولا يمكنه استرداد البيانات المحذوفة تلك لأن تمت كتابة بيانات أخرى فوق بيانات مطلوبة.

وجد بعض فاحصي الأدلة الجنائية أنهم يستطيعون استرجاع البيانات المحذوفة حتى باستخدام الأدوات مثل "flasher" أو "twister"، وهي أدوات طورتها شركات تصنيع المعدات الأصلية "OMEs" وهذه الأدوات تستخدم أيضاً في ذاكرة الهاتف لتصحيح الأخطاء أو التحديث. ومع ذلك، أدوات (flasher) يمكن أن تغير البيانات. يمكن أن تكون هذه الأدوات معقده للاستخدام ؛ ولأنها لم يتم تطويرها كأدوات جنائية، فلا تجري عمليات التحقق من التجزئة أو مسارات التدقيق (في معظم الحالات)[4] لفحص الأدلة الجنائية، لذلك، هنالك بدائل أفضل ظلت ضرورية.

لتلبية هذه المطالب، ظهرت أدوات تجارية سمحت للباحثين باستعادة ذاكرة الهاتف بأقل قدر من الاضطراب وتحليلها بشكل منفصل.[1] مع مرور الوقت، تطورت هذه التقنيات التجارية بشكل أكبر وأصبح استرداد البيانات المحذوفة من الأجهزة المحمولة المسجلة أمراً ممكناً مع بعض الأدوات المتخصصة. علاوة على ذلك، قامت الأدوات التجارية بإدخال عمليات البرمجة والعمل التلقائي في جزء كبير من عملية الاستخراج البياناتي، مما جعلها ممكنة حتى بالنسبة للمستجيبين الأوائل المدربين على الحد الأدنى - والذين من المرجح أن يواجه المشتبه بهم في الوقت الحالي أجهزة محمولة، مقارنة بأجهزة الحاسب- لأداء عمليات الاستخراج الأساسية للفرز و أغراض معاينة البيانات.

التطبيقات المهنية الإحترافية

البحث الجنائي الرقمي الخاص بالأجهزة المحمولة يعرف عموما بصلته المهنية مع نظام وتطبيق و حماية القانون، ولكن يظل قوته لاتكمن فقط في مجال القانون وحماية النطام وإنما أيضا في المخابرات الحربية، الشركات، الفحوصات الشخصية، فحوصات الجرائم والمدنية وفحوصات الأجهزة الإلكترونية.

أنواع الأدلة

كما أن تقنية الأجهزة المحمولة في تطور مستمر، عدد وأنواع الأدلة الموجودة في هذه الأجهزة في تطور مستمر أيضا. الأدلة المتوقع إستخراجها من الأجهزة المحمولة تأتي من عدة مصادر منها ذاكرة سماعات الرأس، الشريحة و الذاكرة الخارجية المرفقة في جهاز الهاتف المحمول مثل بطائق SD.

ارتبطت الأدلة الجنائية للهواتف المحمولة بشكل تقليدي باستعادة رسائل SMS و MMS،ن وكذلك سجلات المكالمات وقوائم جهات الاتصال ومعلومات IMEI / ESN عبر الهاتف. ومع ذلك، ن فإن الأجيال الأحدث من الهواتف الذكية تشمل أيضاً أنواعاً أكبر من المعلومات ؛ من تصفح الويب، ن وإعدادات الشبكة اللاسلكية،ن ومعلومات تحديد الموقع الجغرافي (بما في ذلك العلامات الجغرافية الموجودة في البيانات الوصفية للصور)،ن والبريد الإلكتروني وأشكال أخرى من وسائط الإنترنت الغنية، ن بما في ذلك البيانات المهمة - مثل منشورات خدمة الشبكات الاجتماعية وجهات الاتصال - المحفوظة الآن على "تطبيقات" الهواتف الذكية.[5]

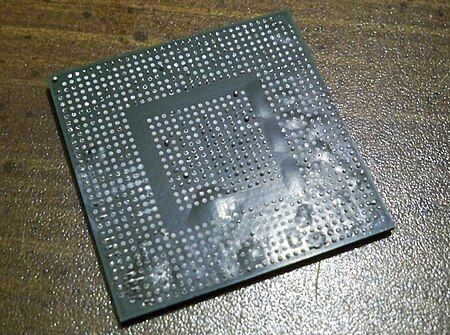

الذاكرة الداخلية

في الوقت الحاضر، ن يتم استخدام ذاكرة فلاش تتكون من أنواع NAND أو NOR للأجهزة المحمولة.[6]

ذاكرة خارجية

أجهزة الذاكرة الخارجية هي بطاقات SIM وبطاقات SD (التي توجد عادةً في أجهزة GPS بالإضافة إلى الهواتف المحمولة) وبطاقات MMC وبطاقات CF و Memory Stick .

سجلات مزود الخدمة

على الرغم من أن هذا الجزء ليس جزءًا تقنياً من الأدلة الجنائية للجهاز المحمول، إلا أن سجلات تفاصيل المكالمات (وأحياناً الرسائل النصية) من شركات الاتصالات اللاسلكية تعمل كدليل "احتياطي" يتم الحصول عليه بعد ضبط وامتلاك الهاتف المحمول. هذه الخطوة مفيدة عندما يتم حذف سجل المكالمات و / أو الرسائل النصية من الهاتف، أو عند عدم تشغيل الخدمات المستندة إلى الموقع. يمكن لسجلات تفاصيل الاتصال ومواقع تفريغ الموقع الخلوي (البرج) إظهار موقع مالك الهاتف، وما إذا كانت ثابتة أو متحركة (أي ما إذا كانت إشارة الهاتف ارتدت من نفس الجانب من برج واحد أو جوانب مختلفة من أبراج متعددة بطول معين، أو على نفس طريق السفر).[7] يمكن استخدام بيانات الناقل وبيانات الجهاز معاً لتأكيد المعلومات من مصادر أخرى، على سبيل المثال، لقطات فيديو المراقبة أو حسابات شهود العيان ؛ أو لتحديد الموقع العام الذي تم فيه التقاط صورة أو مقطع فيديو بعلامة غير جغرافية.

يطلب الاتحاد الأوروبي من الدول الأعضاء فيه الاحتفاظ ببعض بيانات الاتصالات لاستخدامها في التحقيقات. يتضمن ذلك بيانات عن المكالمات التي تم إجراؤها واسترجاعها. يمكن تحديد موقع الهاتف المحمول ويجب أيضاً الاحتفاظ بهذه البيانات الجغرافية. ومع ذلك، في الولايات المتحدة، لا يوجد مثل هذا الشرط، ولا توجد معايير تحكم المدة التي يجب أن تحتفظ بها شركات الاتصالات بالبيانات أو حتى ما الذي يتعين عليها الاحتفاظ بها. على سبيل المثال، قد يتم الاحتفاظ بالرسائل النصية لمدة أسبوع أو أسبوعين فقط، بينما يمكن الاحتفاظ بسجلات المكالمات في أي مكان من عدة أسابيع إلى عدة أشهر. لتقليل خطر فقدان الأدلة، يجب على موظفي إنفاذ القانون تقديم خطاب حفظ إلى شركة النقل، والذي يتعين عليهم بعد ذلك إجراء نسخ احتياطي بمذكرة تفتيش.[7]

عمليات التحقيق في الأدلة الجنائية

تتوافق عملية التحقيق في الأدلة الجنائية للأجهزة المحمولة على نطاق واسع مع فروع العلوم الجنائية الرقمية الأخرى ؛ ومع ذلك، تنطبق بعض المخاوف الخاصة هنا بشكل خاص. وبشكل عام، يمكن تقسيم العملية إلى ثلاث فئات رئيسية: الاستيلاء، والاستحواذ، والفحص / التحليل. لا تزال هناك جوانب أخرى من عمليات التحقيق في الأدلة الجنائية الخاصة بالحاسب، مثل المدخل، والتحقق من الصحة، والوثائق / التقارير، والأرشفة التي لا تزال سارية المفعول.[8]

الإستيلاء

تتم تغطية عمليات وتطبيق خطوات الاستيلاء على الأجهزة المحمولة بنفس الاعتبارات القانونية مثل الوسائط الرقمية الأخرى. غالباً ما يتم استرداد الهواتف المحمولة ؛ نظراً لأن الهدف من الحجز هو الحفاظ على الأدلة، فغالباً ما يتم نقل الجهاز في نفس الحالة لتجنب إيقاف التشغيل، مما قد يؤدي إلى تغيير الملفات.[9] بالإضافة إلى ذلك، فإن المحقق أو المستجيب الأول سيخاطر بتنشيط قفل المستخدم.

ومع ذلك، فإن ترك الهاتف هو شيء من شأنه بأن يحمل مخاطر أخرى: لا يزال بإمكان الجهاز إجراء اتصال بشبكة / خلوية. هذا قد يجلب بيانات جديدة، أو الكتابة الرقمية فوق الأدلة. لمنع الاتصال، غالباً ما يتم نقل الأجهزة المحمولة وفحصها من داخل صندوق (أو حقيبة) فاراداي . ومع ذلك، هناك عيبان لهذه الطريقة. أولاً، يجعل الجهاز غير صالح للاستخدام، حيث لا يمكن استخدام شاشة اللمس أو لوحة المفاتيح. ثانياً، إن استنفاذ الجهاز لجهاز اتصال الشبكة سوف يستنزف البطارية بسرعة أكبر. بينما يمكن إعادة شحن الأجهزة والبطاريات الخاصة بهم في الغالب، مرة أخرى، يخاطر المحقق بأن يكون قفل مستخدم الهاتف قد تم تنشيطه. لذلك، يُنصح بعزل الشبكة إما من خلال وضع الجهاز في حالة وضع الطيران أو استنساخ بطاقة SIM الخاصة به (وهي تقنية يمكن أن تكون مفيدة أيضاً عندما يفقد الجهاز بطاقة SIM الخاصة به تماماً).[8]

الإستحواذ

والخطوة الثانية في عمليات التحقيق الخاصة بالأدلة الجنائية للأجهزة المحمولة هي الاستحواذ، في هذه الحالة عادةً ما تشير إلى استرجاع المواد (بيانات) من جهاز (مقارنةً بتصوير نسخة بت المستخدمة في الأدلة الجنائية للحاسب العادي).[9]

نظرًا لطبيعة الملكية للهواتف المحمولة، غالباً ما يتعذر الحصول على البيانات باستخدامها ؛ يتم تنفيذ معظم اقتناء الجهاز المحمول على الهواء مباشرة. مع وجود المزيد من الهواتف الذكية المتقدمة التي تستخدم الإدارة المتقدمة للذاكرة، قد لا يكون توصيلها بجهاز شحن ووضعه في قفص faraday ممارسة جيدة. يتعرف الجهاز المحمول على انقطاع الاتصال بالشبكة، وبالتالي فإنه سيغير معلومات الحالة التي يمكن أن تؤدي إلى تشغيل مدير الذاكرة لكتابة البيانات.[10]

معظم أدوات الاستحواذ للأجهزة المحمولة تجارية بطبيعتها وتتألف من مكونات الأجهزة والبرامج، وغالباً ما تكون آلية.

الفحص والتحليل

نظراً لأن عدداً متزايدا من الأجهزة المحمولة يستخدم أنظمة ملفات عالية المستوى، على غرار أنظمة الملفات الخاصة بأجهزة الحاسب، يمكن الاستيلاء على الأساليب والأدوات من الأدلة الجنائية للقرص الصلب أو تحتاج فقط إلى تغييرات طفيفة.[11]

يستخدم نظام الملفات FAT بشكل عام على ذاكرة NAND .[12] الفرق هو حجم الكتلة المستخدم، والذي يزيد عن 512 بايت للأقراص الصلبة ويعتمد على نوع الذاكرة المستخدمة، على سبيل المثال، ذاكرة NOR من النوع 64 أو 128 و 256 و NAND 16 أو 128 أو 256 أو 512 كيلو بايت .

يمكن لأدوات البرامج المختلفة استخراج البيانات من صورة الذاكرة. يمكن للمرء استخدام منتجات برامج الأدلة الجنائية المتخصصة والآلية أو برامج مشاهدة الملفات العامة مثل أي محرر سداسي عشرية للبحث عن خصائص رؤوس الملفات. تتمثل ميزة محرر hex في رؤية أعمق لإدارة الذاكرة، ولكن العمل مع محرر hex يعني الكثير من العمل اليدوي ونظام الملفات بالإضافة إلى معرفة رأس الملف. في المقابل، يعمل برنامج الأدلة الجنائية المتخصص على تبسيط عملية البحث واستخراج البيانات ولكن قد لا يجد كل شيء. AccessData، Sleuthkit، و EnCase، على سبيل المثال لا الحصر، هي منتجات البرمجيات المتخصصة في الأدلة الجنائية الرقمية وذلك بغرض تحليل الصور الموجودة في الذاكرة.[13] نظراً لعدم وجود أداة لاستخراج جميع المعلومات الممكنة، يُنصح باستخدام أداتين أو أكثر للفحص. لا يوجد حالياً (فبراير 2010) أي حل برنامج للحصول على جميع الأدلة من محتويات ذاكرة الفلاش.[6]

أنواع الحصول على البيانات

يمكن تصنيف استخراج بيانات الأجهزة المحمولة وفقاً للتسلسل، حيث تصبح الأساليب أكثر تقنية و "سليمة من الناحية الجنائية"، وتزداد تكلفة الأدوات، ويستغرق التحليل وقتاً أطول، ويحتاج الفاحصون إلى مزيد من التدريب، وقد تصبح بعض الأساليب أكثر تغلغلاً.[14]

الإستحواذ اليدوي

يستخدم الفاحص واجهة المستخدم للتحقيق في محتوى ذاكرة الهاتف. لذلك، يتم استخدام الجهاز كالمعتاد، حيث يقوم الفاحص بالتقاط صور لمحتويات كل شاشة. تتميز هذه الطريقة بميزة أن نظام التشغيل يجعل من غير الضروري استخدام أدوات أو معدات متخصصة لتحويل البيانات الخام إلى معلومات بشرية قابلة للتفسير. في الممارسة العملية يتم تطبيق هذه الطريقة على الهواتف المحمولة وأجهزة المساعد الرقمي الشخصي وأنظمة الملاحة .[15] العيوب في هذه الطريقة اليدوية هي أنه لا يمكن استرداد سوى البيانات المرئية لنظام التشغيل ؛ وأن جميع البيانات متاحة فقط في شكل صور ؛ والعملية بحد ذاتها تستغرق وقتاً طويلاً.

الإستحواذ الافتراضي (المنطقي)

يتضمن الاستحواذ المنطقي أو مايسمى بـ "الافتراضي" نسخة بتنسيق كائنات التخزين المنطقي (مثل الأدلة والملفات) الموجودة على وحدة التخزين المنطقية (على سبيل المثال، قسم نظام الملفات). الاكتساب المنطقي لديه ميزة أن هياكل بيانات النظام هي أسهل لأداة لاستخراج وتنظيم الملفات. يستخرج الإستحواذ المنطقي معلومات من الجهاز باستخدام واجهة برمجة تطبيقات الشركة المصنعة الأصلية لمزامنة محتويات الهاتف مع جهاز كمبيوتر شخصي . الاستخراج المنطقي أسهل عموماً في العمل لأنه لا ينتج عنه فقدان معلومات افتراضية وبيانات كبيرة. ومع ذلك، سيتمكن فاحص الأدلة الجنائية الماهر من استخراج مزيد من المعلومات من الاستخراج البدني.

الإستحواذ على نظام الملفات

الاستخراج المنطقي عادة لا ينتج أي معلومات محذوفة، لأنه عادةً ما يتم إزالته من نظام ملفات الهاتف. ومع ذلك، في بعض الحالات - خاصةً مع الأنظمة الأساسية المبنية على إس كيو لايت، مثل iOS وأندرويد - قد يحتفظ الهاتف بملف قاعدة بيانات يحتوي على معلومات لا تقوم بالكتابة فوق المعلومات ولكن ببساطة تضع علامة عليها كمحذوفة ومتاحة للكتابة لاحقاً. في مثل هذه الحالات، إذا كان الجهاز يسمح بالوصول إلى نظام الملفات من خلال واجهة التزامن الخاصة به، فمن الممكن لاستعادة المعلومات المحذوفة.[16] يعد استخراج نظام الملفات مفيداً لفهم بنية الملف أو محفوظات استعراض الويب أو استخدام التطبيق، بالإضافة إلى تزويد الفاحص الجنائي بالقدرة على إجراء تحليل باستخدام أدوات الأدلة الجنائية التقليدية لأجهزة الحاسب.[17]

الإستحواذ البدني

الاستحواذ الفعلي أو البدني يعني نسخة "بت" مقابل مخزن مادي كامل (مثل ذاكرة الفلاش )؛ لذلك، فهي الطريقة الأكثر تشابهاً لفحص جهاز حاسوبيي شخصي . يتمتع الامتلاك الفعلي بميزة السماح بفحص الملفات المحذوفة ومخلفات البيانات. استخراج المادية يحصل على معلومات من الجهاز عن طريق الوصول المباشر إلى ذكريات فلاش.

بشكل عام، يصعب تحقيق ذلك لأن الشركة المصنعة للجهاز الأصلي تحتاج إلى تأمين ضد القراءة التعسفية للذاكرة؛ لذلك، قد يتم تأمين جهاز إلى مشغل معين. للتغلب على هذا الأمان، غالباً ما يقوم بائعي أدوات التحقيق في الأدلة الجنائية في الأجهزة المحمولة بتطوير أدوات تحميل التمهيد الخاصة بهم، مما يتيح لأداة الأدلة الجنائية الوصول إلى الذاكرة (وفي كثير من الأحيان أيضاً لتجاوز رموز مرور المستخدم أو أقفال الأنماط).[18]

بشكل عام، يتم تقسيم الاستخراج المادي إلى خطوتين، مرحلة الإغراق ومرحلة فك التشفير.

الإستحواذ على طريقة (القوة العمياء)

يمكن تنفيذ عملية الحصول والإستحواذ بإستخدام القوة العمياء من خلال أدوات القوة الغاشمة/العمياء لرمز مرور الجهة الخارجية التي ترسل سلسلة من رموز المرور / كلمات المرور إلى الجهاز المحمول.[19] هذه طريقة تستغرق وقتاً طويلاً، لكنها فعالة مع ذلك. تستخدم هذه التقنية التجربة والخطأ في محاولة لإنشاء مجموعة صحيحة من كلمة المرور أو PIN لمصادقة الوصول إلى الجهاز المحمول. على الرغم من أن العملية تستغرق وقتاً كبيراً، إلا أنها لا تزال واحدة من أفضل الطرق لتوظيفها إذا كان اختصاصي الأدلة الجنائية غير قادر على الحصول على رمز المرور. بفضل البرامج والأجهزة المتوفرة حالياً، أصبح من السهل للغاية كسر التشفير في ملف كلمة مرور الأجهزة المحمولة للحصول على رمز المرور.[20] أصبح اثنان من المصنعام يعملون بشكل عام منذ إصدار آي فون 5،[21] Cellebrite و GrayShift. وتهدف هذه الشركات المصنعة لوكالات إنفاذ القانون وإدارات الشرطة. تبلغ تكلفة وحدة Cellbrite UFED Ultimate[22] أكثر من 40,000 دولار أمريكي، ويتكلف نظام Grashifts 15000 دولار.[23] يتم توصيل أدوات التأثير الغاشمة/القموة العمياء بالجهاز وستقوم بإرسال الرموز فعلياً على أجهزة iOS التي تبدأ من 0000 إلى 9999 بالتسلسل حتى يتم إدخال الرمز الصحيح بنجاح. بمجرد نجاح إدخال الرمز، يتم منح حق الوصول الكامل إلى الجهاز ويمكن أن يبدأ حينئذٍ عمليات استخراج وإستحواذ البيانات.

أدوات

تتألف التحقيقات المبكرة من التحليل اليدوي المباشر للأجهزة المحمولة ؛ مع الممتحنين تصوير أو تدوين مواد مفيدة لاستخدامها كدليل. بدون معدات التصوير الفوتوغرافي الشرعي مثل Fernico ZRT أو EDEC Eclipse أو Project-a-Phone، فقد كان لهذا عيب في المخاطرة بتعديل محتوى الجهاز، فضلاً عن ترك العديد من أجزاء نظام التشغيل الاحتكاري غير قابلة للوصول.

في السنوات الأخيرة، ظهر عدد من أدوات الأجهزة / البرامج لاستعادة الأدلة المنطقية والمادية من الأجهزة المحمولة. تتكون معظم الأدوات من أجزاء الأجهزة والبرامج. يتضمن الجهاز عدداًً من الكابلات لتوصيل الجهاز المحمول بجهاز الاستحواذ ؛ البرنامج موجود لاستخراج الأدلة، وحتى في بعض الأحيان لتحليلها.

في الآونة الأخيرة، تم تطوير أدوات التحقيق في الأدلة الجنائية للجهاز المحمول لهذا المجال. هذا يأتي من أجل الاستجابة لكل من طلب الوحدات العسكرية للحصول على معلومات استخبارية سريعة ودقيقة لمكافحة الإرهاب، وكذلك لمطالب إنفاذ القانون بقدرات معاينة الأدلة الجنائية في مسرح الجريمة، أو تنفيذ أمر التفتيش، أو الظروف الملحة. غالباً ما تكون أدوات الأدلة الجنائية المتنقلة هذه متينة في البيئات القاسية (مثل ساحة المعركة) والمعالجة القاسية (مثل السقوط أو الغمر في الماء).[24]

بشكل عام، نظراً لأنه يتعذر على أي أداة واحدة الحصول على جميع الأدلة من جميع الأجهزة المحمولة، يوصي الاختصاصيون في الأدلة الجنائية المتعلقة في الأجهزة المحمولة بأن يقوم الفاحصون بإنشاء مجموعة أدوات كاملة تتكون من مزيج من أدوات الأدلة التجارية المفتوحة المصدر والدعم الواسع والأدوات الضيقة للدعم الجنائي، جنباً إلى جنب مع الملحقات مثل أجهزة شحن البطاريات وأكياس فاراداي أو غيرها من معدات تعطيل الإشارات وما إلى ذلك.[25]

أدوات الأدلة الجنائية التجارية

بعض الأدوات الحالية تشمل Cellebrite UFED، و Oxygen Forensic Detective و Susteen Secure View و Micro Systemation XRY .

بالإضافة إلى ذلك، تم تطوير بعض الأدوات لمعالجة الاستخدام الإجرامي المتزايد للهواتف المصنعة باستخدام الشرائح الصينية، والتي تشمل ميديا تيك (MTK) و سبريدترم و MStar . هذه الأدوات تشمل Cellebrite's CHINEX و XRY PinPoint .

أدوات المصدر المفتوح

معظم أدوات التحقق من الأدلة الجنائية للجوال تعتبر مفتوحة المصدر خاصة بالمنصة الرقمية، وتوجه نحو تحليل الهاتف الذكي. على الرغم من أنه لم يتم تصميمها في الأصل لتكون أدوات جنائية بحثية، إلا أنه تم استخدام BitPim على نطاق واسع في هواتف CDMA بالإضافة إلى LG VX4400 / VX6000 والعديد من هواتف Sanyo Sprint.[26]

الأدوات المادية أو الملموسة

الأدلة الجنائية بـإزالة اللحام (desoldering)

يشار إليها عموماً على أنها تقنية "Chip-Off" داخل الصناعة، والطريقة الأخيرة والأكثر تدخلاً للحصول على صورة ذاكرة هي إزالة شريحة الذاكرة غير المتطايرة وتوصيلها بقارئ شرائح الذاكرة. تحتوي هذه الطريقة على الخطر المحتمل للتدمير الكلي للبيانات: من الممكن تدمير الشريحة ومحتواها بسبب الحرارة المطلوبة أثناء إزالة اللحام. قبل اختراع تقنية BGA، كان من الممكن إرفاق تحقيقات بدبابيس شريحة الذاكرة واستعادة الذاكرة من خلال هذه التحقيقات. تقيد تقنية BGA الرقائق مباشرة على PCB من خلال كرات اللحام المنصهرة، بحيث لم يعد بالإمكان إرفاق التحقيقات.

يتم نزع رقائق الشرائح الإلكترونية بعناية وببطء، بحيث لا تدمر الحرارة الشريحة أو البيانات. قبل إزالة الرقاقة، يتم خبز ثنائي الفينيل متعدد الكلور في فرن للقضاء على المياه المتبقية. هذا يمنع ما يسمى تأثير الفشار، حيث الماء الباقي من شأنه أن يفجر حزمة رقاقة في إزالة اللحام.

هناك ثلاث طرق أساسية لإذابة اللحام: الهواء الساخن، والأشعة تحت الحمراء، والبخار. تعمل تقنية ضوء الأشعة تحت الحمراء مع شعاع ضوء الأشعة تحت الحمراء المركزة على دائرة متكاملة محددة وتستخدم للرقائق الصغيرة. لا يمكن لطرق الهواء الساخن والبخار التركيز بقدر تقنية الأشعة تحت الحمراء.

رقاقة إعادة التكور

بعد إزالة اللصق للرقاقة، تقوم عملية إعادة التكرير بتنظيف الرقاقة وإضافة كرات قصدير جديدة إلى الشريحة. يمكن أن يتم إعادة التكرار بطريقتين مختلفتين.

- الأول هو استخدام الاستنسل (Stencil). يعتمد الاستنسل على الرقاقة ويجب أن يتلائم تماماً. ثم يتم وضع القصدير على الاستنسل. بعد تبريد القصدير، تتم إزالة الاستنسل وعند الضرورة، يتم إجراء خطوة تنظيف ثانية.

- الطريقة الثانية هي إعادة الليزر.[27][28] هنا يتم برمجة الاستنسل في وحدة إعادة التزوير. يتم تحميل رأس السندات (يشبه الأنبوب / الإبرة) تلقائياً مع كرة قصدير واحدة من خزان عزل كرة اللحام. ثم يتم تسخين الكرة بواسطة ليزر، بحيث تصبح كرة اللحام بالقصدير سائلة وتتدفق على الرقاقة المنظفة. على الفور بعد ذوبان الكرة، ينطفئ الليزر وتندفع كرة جديدة إلى رأس مايسمى بـ (bondhead). أثناء إعادة تحميل bondhead من وحدة re-balling يغير الموضع إلى الدبوس التالي.

الطريقة الثالثة تجعل عملية إعادة الكرة بأكملها غير ضرورية. يتم توصيل الشريحة بمحول ذو نوابض على شكل Y أو دبابيس بوجو (pogo pins) محملة بنابض. تحتاج الينابيع على شكل Y إلى وضع كرة على الدبوس لإقامة اتصال كهربائي، لكن يمكن استخدام دبابيس البوجو مباشرة على الحشوات وعلى الرقاقة بدون الكرات.[10][11]

ميزة الأدلة الجنائية بـإزالة اللحام هو أن الجهاز لا يحتاج إلى أن يكون وظيفي وأنه يمكن إجراء نسخة دون أي تغييرات على البيانات الأصلية. العيب هو أن أجهزة إعادة الكرة باهظة الثمن، لذلك هذه العملية مكلفة للغاية وهناك بعض مخاطر فقدان البيانات الكلي. وبالتالي، يجب أن يتم إزالة اللحام في الأدلة الجنائية فقط من قبل المختبرات من ذوي الخبرة.[12]

مجموعة عمل الاختبار المشترك (JTAG)

يتم دمج الواجهات القياسية الحالية لقراءة البيانات في العديد من الأجهزة المحمولة، على سبيل المثال، للحصول على بيانات الموقع من معدات نظام التموضع العالمي ( MEA) أو للحصول على معلومات التباطؤ من وحدات الوسائد الهوائية.[15]

لا توفر جميع الأجهزة المحمولة مثل هذه الواجهة الموحدة ولا توجد واجهة قياسية لجميع الأجهزة المحمولة، ولكن جميع الشركات المصنعة لديها مشكلة واحدة مشتركة. يؤدي تصغير أجزاء الجهاز إلى فتح السؤال حول كيفية اختبار وظائف وجودة المكونات المدمجة الملتحمة تلقائياً. لهذه المشكلة، قامت مجموعة صناعية، مجموعة عمل الاختبار المشترك (JTAG)، بتطوير تقنية اختبار تسمى فحص الحدود .

على الرغم من التوحيد القياسي، هناك أربع مهام قبل استخدام واجهة جهاز JTAG لاستعادة الذاكرة. للعثور على البتات الصحيحة في مسح الحدود، يجب على المرء أن يعرف أي من دوائر المعالج والذاكرة تُستخدم وكيفية اتصالها بنقل النظام. عندما لا يمكن الوصول إليها من الخارج، يجب عليك العثور على نقاط اختبار واجهة JTAG على لوحة الدوائر المطبوعة وتحديد نقطة الاختبار التي يتم استخدامها للإشارة. لا يتم دائماً فتح منفذ JTAG بواسطة الموصلات، بحيث يكون من الضروري أحياناً فتح الجهاز وإعادة لحام منفذ الوصول.[11] يجب أن يكون بروتوكول قراءة الذاكرة معروفاً، كما يجب تحديد الجهد الصحيح لمنع تلف الدائرة.[10]

مسح الحدود تنتج صورة الأدلة الجنائية كاملة من ذاكرة متطايرة و ذاكرة مستدامة. وأدى إلى التقليل من مخاطر تغير البيانات والتي ليس لديها رقاقة ذاكرة desoldered . يمكن أن يكون توليد الصورة بطيئاً ولا يتم تمكين جميع الأجهزة المحمولة باليد JTAG. أيضاً، قد يكون من الصعب العثور على منفذ الوصول للاختبار.[12]

أدوات سطر الأوامر

أوامر النظام

لا توفر الأجهزة المحمولة إمكانية التشغيل أو التمهيد من قرص مضغوط، أو الاتصال بمشاركة شبكة أو جهاز آخر بأدوات نظيفة. لذلك، يمكن أن تكون أوامر النظام هي الطريقة الوحيدة لحفظ الذاكرة المتطايرة لجهاز محمول. مع خطر أوامر النظام المعدلة، يجب تقدير ما إذا كانت الذاكرة المتقلبة مهمة حقاً. تنشأ مشكلة مماثلة عندما لا يتوفر اتصال بالشبكة ولا يمكن توصيل أي ذاكرة ثانوية بجهاز محمول لأنه يجب حفظ صورة الذاكرة المتقلبة على الذاكرة الداخلية غير المتطايرة، حيث يتم تخزين بيانات المستخدم ويتم حذف البيانات المهمة المحذوفة على الأرجح، لذلك يمكن الجزم بأن العملية أشبه كأن تكون هذه البيانات على وضع خطير دائماً كونها بيانات مهمة مفقودة. أوامر النظام هي أرخص وسيلة، ولكنها تنطوي على بعض مخاطر فقدان البيانات. يجب توثيق كل استخدام للأوامر باستخدام الخيارات والإخراج.

أوامر آت (AT)

أوامر آت هي أوامر مودم قديمة، على سبيل المثال، مجموعة أوامر Hayes وأوامر آت لهاتف موتورولا، وبالتالي لا يمكن استخدامها إلا على جهاز يدعم مودم. باستخدام هذه الأوامر، يمكن للمرء الحصول على معلومات فقط من خلال نظام التشغيل، بحيث لا يمكن استخراج أي بيانات محذوفة.[10]

أواكر دي دي (dd)

بالنسبة إلى الذاكرة الخارجية ومحرك أقراص فلاش يو إس بي، هناك حاجة إلى برنامج مناسب، على سبيل المثال، الأمر.دي دي (يونكس)، لعمل نسخة على مستوى "البت". علاوة على ذلك، لا تحتاج محركات وحدة الذاكرة الفلاشية المحمولة المزودة بحماية للذاكرة إلى أجهزة خاصة ويمكن توصيلها بأي جهاز حاسوبي. تحتوي العديد من محركات أقراص USB وبطاقات الذاكرة على مفتاح قفل للكتابة يمكن استخدامه لمنع تغييرات البيانات أثناء عمل نسخة.

إذا كان محرك الأقراص يو إس بي لا يوجد لديه مفتاح الحماية، وهو مانع يمكن استخدامها لتحميل محرك الأقراص في وضع للقراءة فقط أو، في حالة استثنائية، ورقاقة ذاكرة يمكن ازالة اللحام. تحتاج بطاقات SIM والذاكرة إلى قارئ بطاقة لإنشاء النسخة. يتم تحليل وحدة تعريف المشترك (SIM) بشكل سليم، بحيث يمكن استرداد (حذف) البيانات مثل جهات الاتصال أو الرسائل النصية.[10]

يتضمن نظام التشغيل أندرويد الأمر دي دي. في منشور مدونة على تقنيات الأدلة الجنائية لنظام أندرويد، يتم عرض طريقة لصورة حية لجهاز أندرويد باستخدام الأمر دي دي.[29]

الأدوات التجارية الخاصة بالأدلة الجنائية

أدوات المتعري (Flasher)

أداة المتعري هي برمجة الأجهزة و / أو البرامج التي يمكن استخدامها لبرمجة (ذاكرة) ذاكرة الجهاز، على سبيل المثال، EEPROM أو ذاكرة الفلاش . تنشأ هذه الأدوات أساساً من الشركة المصنعة أو مراكز الخدمة لخدمات تصحيح الأخطاء أو إصلاحها أو ترقيتها. يمكنهم الكتابة فوق الذاكرة غير المتطايرة، ويمكن للبعض، بناءً على الشركة المصنعة أو الجهاز، قراءة الذاكرة لعمل نسخة، كانت في الأصل نسخة احتياطية. يمكن حماية الذاكرة من القراءة، على سبيل المثال، من خلال أمر البرنامج أو تدمير الصمامات في دائرة القراءة.[30]

لاحظ أن هذا لن يمنع الكتابة أو استخدام الذاكرة داخلياً بواسطة وحدة المعالجة المركزية . أدوات التوصيل هي تعتبر سهلة الاستخدام والإتقان، ولكن يمكن لبعضها تغيير البيانات والحصول على خيارات خطيرة أخرى أو عدم عمل نسخة كاملة.[11]

الخلافات

بشكل عام، لا يوجد معيار لما يشكل جهازاً مدعوماً في منتج معين. وقد أدى ذلك إلى الموقف الذي يحدد فيه بائعون مختلفون جهازاً مدعوماً بشكل مختلف. مثل هذا الموقف يجعل من الصعب مقارنة المنتجات بناءً على قوائم الأجهزة المدعومة المقدمة من البائع. على سبيل المثال، قد يتم سرد أي جهاز يقوم فيه الاستخراج المنطقي باستخدام منتج واحد فقط بقائمة بالمكالمات التي يتم إجراؤها بواسطة الجهاز على أنه مدعوم من ذلك البائع بينما يمكن لمورد آخر إنتاج مزيد من المعلومات.

علاوة على ذلك، تستخرج المنتجات المختلفة كميات مختلفة من المعلومات من أجهزة مختلفة. هذا يؤدي إلى مشهد معقد للغاية عند محاولة نظرة عامة على المنتجات. بشكل عام، يؤدي هذا إلى موقف حيث يوصى بشدة باختبار المنتج بشكل مكثف قبل الشراء. من الشائع استخدام منتجين على الأقل يكمل كل منهما الآخر.

تقنيات الهاتف المحمول تتطور بوتيرة سريعة. ومع ذلك، يبدو أن علوم الأدلة الجنائية الرقمية المتعلقة بالأجهزة المحمولة في وضع ثابت أو قد تتطور ببطء. حتى يتسنى للعلم الجنائي الرقمي للهواتف المحمولة اللحاق بدورات إطلاق الهواتف المحمولة، يجب تطوير إطار عمل أكثر شمولاً وعمقاً لتقييم مجموعات أدوات الأدلة الجنائية المتنقلة وإتاحة البيانات المتعلقة بالأدوات والتقنيات المناسبة لكل نوع من أنواع الهاتف في الوقت المناسب.[31]

مكافحة الأدلة الجنائية

الأدلة الجنائية المناهضة للحاسب هي أكثر صعوبة بسبب صغر حجم الأجهزة وإمكانية وصول المستخدم المقيدة إلى البيانات.[12] ومع ذلك، هناك تطورات لتأمين الذاكرة في الأجهزة مع دوائر الأمن في وحدة المعالجة المركزية ورقاقة الذاكرة، بحيث لا يمكن قراءة رقاقة الذاكرة حتى بعد إزالة اللحام.[32][33]

إنظر أيضاً

- List_of_digital_forensics_tools

المراجع

- Casey, Eoghan (2004). Digital Evidence and Computer Crime, Second Edition. Elsevier. ISBN .

- Ahmed, Rizwan (2009). "Mobile Forensics: An Introduction from Indian Law Enforcement Perspective". Information Systems, Technology and Management. Communications in Computer and Information Science. 31. pp. 173–184. doi:10.1007/978-3-642-00405-6_21. ISBN .

- Murphy, Cynthia. "Cellular Phone Evidence Data Extraction and Documentation"( كتاب إلكتروني PDF ). Retrieved4 August 2013. نسخة محفوظة 22 ديسمبر 2018 على موقع واي باك مشين.

- Thackray, John. "Flasher Boxes: Back to Basics in Mobile Phone Forensics". مؤرشف من الأصل في 24 يناير 201320 يوليو 2012.

- Ahmed, Rizwan. "Digital evidence extraction and documentation from mobile devices"( كتاب إلكتروني PDF ). Retrieved2 February 2015. نسخة محفوظة 6 يوليو 2017 على موقع واي باك مشين.

- Salvatore Fiorillo. Theory and practice of flash memory mobile forensics. Theosecurity.com, December 2009. نسخة محفوظة 14 فبراير 2019 على موقع واي باك مشين.

- Miller, Christa. "The Other Side of Mobile Forensics". Officer.com. Retrieved24 July 2012. نسخة محفوظة 5 يونيو 2017 على موقع واي باك مشين.

- Murphy, Cynthia. "Cellular Phone Evidence Data Extraction and Documentation"( كتاب إلكتروني PDF ). Retrieved4 August 2013. نسخة محفوظة 22 ديسمبر 2018 على موقع واي باك مشين.

- Wayne, Jansen., & Ayers, Rick. (May 2007). Guidelines on cell phone forensics. retrieved from http://www.mislan.com/SSDDFJ/papers/SSDDFJ_V1_1_Breeuwsma_et_al.pdf

- Willassen, Svein Y. (2006). "Forensic analysis of mobile phone internal memory".

- Marcel Breeuwsma, Martien de Jongh, Coert Klaver, Ronald van der Knijff, and Mark Roeloffs. (2007). retrieved from Forensic Data Recovery from Flash Memory. Small l Scale Digital Device Forensics Journal, Volume 1 (Number 1). Also, many of these tools have become more adept at recovering user passcodes/passwords, without user data loss. An example of a tool commonly used for this area is a BST Dongle. نسخة محفوظة 23 أكتوبر 2016 على موقع واي باك مشين.

- Ronald van der Knijff. (2007). retrieved from 10 Good Reasons Why You Should Shift Focus to Small Scale Digital Device Forensics. نسخة محفوظة 3 مارس 2016 على موقع واي باك مشين.

- Rick Ayers, Wayne Jansen, Nicolas Cilleros, and Ronan Daniellou. (October 2005). Retrieved from Cell Phone Forensic Tools: An Overview and Analysis. National Institute of Standards and Technology. نسخة محفوظة 9 سبتمبر 2017 على موقع واي باك مشين.

- Brothers, Sam. "iPhone Tool Classification" ( كتاب إلكتروني PDF ). مؤرشف من الأصل ( كتاب إلكتروني PDF ) في 4 مارس 201621 يوليو 2012.

- Eoghan Casey. Handbook of computer crime investigation – forensic tools and technology. Academic Press, 2. edition, 2003.

- "Recover a Permanently Deleted Files Without Using any Software on Windows 7, Windows 8 and Vista". AllTop9.com. 2018-08-04. مؤرشف من الأصل في 1 أبريل 2019.

- Henry, Paul. "Quick Look – Cellebrite UFED Using Extract Phone Data & File System Dump". مؤرشف من الأصل في 21 نوفمبر 201321 يوليو 2012.

- Vance, Christopher. "Android Physical Acquisitions using Cellebrite UFED". مؤرشف من الأصل في 16 أكتوبر 201321 يوليو 2012.

- Satish., Bommisetty (2014). Practical mobile forensics : dive into mobile forensics on iOS, Android, Windows, and BlackBerry devices with this action-packed, practical guide. Tamma, Rohit., Mahalik, Heather. Birmingham, UK: Packt Pub. . OCLC 888036062.

- Whittaker, Zack. "For $15,000, GrayKey promises to crack iPhone passcodes for police". ZDNet (باللغة الإنجليزية). مؤرشف من الأصل في 1 أبريل 201902 يوليو 2018.

- Whittaker, Zack. "Leaked files reveal scope of Israeli firm's phone cracking tech". ZDNet (باللغة الإنجليزية). مؤرشف من الأصل في 20 أبريل 201902 يوليو 2018.

- "UFED Ultimate". Cellebrite.com. مؤرشف من الأصل في 16 يونيو 2019.

- Fox-Brewster, Thomas. "Mysterious $15,000 'GrayKey' Promises To Unlock iPhone X For The Feds". Forbes (باللغة الإنجليزية). مؤرشف من الأصل في 24 أغسطس 201902 يوليو 2018.

- "Mobile Digital Forensics for the Military". Dell Inc. مؤرشف من الأصل في 9 أبريل 201921 يوليو 2012.

- Daniels, Keith. "Creating a Cellular Device Investigation Toolkit: Basic Hardware and Software Specifications". SEARCH Group Inc.

- "The Electronic Evidence Information Center". مؤرشف من الأصل في 26 فبراير 201925 يوليو 2012.

- Homepage of Factronix - تصفح: نسخة محفوظة 1 أبريل 2019 على موقع واي باك مشين.

- Video: Re-balling process - تصفح: نسخة محفوظة 1 أبريل 2019 على موقع واي باك مشين.

- Lohrum, Mark (2014-08-10). "Live Imaging an Android Device". Retrieved3 April 2015. نسخة محفوظة 6 فبراير 2019 على موقع واي باك مشين.

- Tom Salt and Rodney Drake. US Patent 5469557. (1995). Retrieved from Code protection in microcontroller with EEPROM fuses. - تصفح: نسخة محفوظة 5 أكتوبر 2012 على موقع واي باك مشين.

- Ahmed, Rizwan. "Mobile Forensics: an Overview, Tools, Future trends and Challenges from Law Enforcement perspective"( كتاب إلكتروني PDF ). Retrieved2 February 2015. نسخة محفوظة 3 مارس 2016 على موقع واي باك مشين.

- Secure Boot Patent - تصفح: نسخة محفوظة 1 أبريل 2019 على موقع واي باك مشين.

- Harini Sundaresan. (July 2003). Retrieved from OMAP platform security features, تكساس إنسترومنتس. نسخة محفوظة 3 مارس 2016 على موقع واي باك مشين.

روابط خارجية

- مؤتمر "عالم الأدلة الجنائية الخاصة بالمحمول"

- الطب الشرعي Chip-Off (forensicwiki.org)

- الطب الشرعي JTAG (forensicwiki.org)

- دراسات حالة الطب الشرعي للهاتف المحمول (QCC Global Ltd)