Le renseignement d'origine électromagnétique ou ROEM (en anglais : signals intelligence ou SIGINT) est un renseignement dont les sources d'information sont des signaux électromagnétiques : communications utilisant les ondes (radio, satellitaire), émissions d'ondes faites par un radar ou par des instruments de télémesure. Le plus célèbre réseau ROEM est le système Echelon, développé principalement par des États anglo-saxons dans le cadre du traité UKUSA de 1946, et connu du grand public depuis les années 1990. Outre les écoutes téléphoniques, le ROEM comprend donc la surveillance des télégrammes, des télécopieurs, des courriers électroniques et autres sortes de communications électroniques, facilitant l'espionnage industriel et posant d'évidents problèmes de respect de la vie privée.

Par extension, le ROEM désigne toutes les activités liées à la collecte et à l'analyse des signaux et à l'obtention de tels renseignements. Le ROEM se définit par opposition au renseignement d'origine humaine (ROHUM), au renseignement d'origine source ouverte (ROSO), et au renseignement d'origine image (ROIM).

Description

Les signaux peuvent être répartis en trois types principaux, et pour chacun il existe un terme :

- renseignement issu de l'interception de télécommunications, COMINT (Communications Intelligence).

- renseignement électronique, ELINT (Electronic Intelligence) : renseignement obtenu à partir des émissions électromagnétiques hors communications. Cette discipline s'applique principalement pour les émissions radar. Elle permet de caractériser précisément ce qui est physiquement émis par un émetteur. Cette étape est essentielle pour l'identification des signaux et pour les contre-mesures (brouillage, leurrage).

- renseignement tiré de signaux d'instrumentation étrangers, FISINT (Foreign Instrumentation Signals Intelligence) : écoute de transmissions d'instrumentations installées dans des systèmes aérospatiaux, de surface ou sous-marins étrangers. Par exemple la télémesure d'un système en cours de test, les systèmes de poursuites ou la transmission d'images vidéo d'un drone. Les signaux de télémesure des missiles balistiques intercontinentaux (ICBM) (Telemetry Intelligence ou TELINT) sont un élément important de contrôle des traités de réductions d'armements.

Le renseignement mesure et signature (MASINT : Measurement and Signature Intelligence), diffère au ROEM dans le sens où il concerne les signaux émis involontairement par les systèmes adverses, comme le bruit d'un char ou la cavitation des hélices de navires. À noter que ces signaux peuvent être d'origine électromagnétique ou non.

Fonctionnement

Le renseignement d'origine électromagnétique doit d'abord être distingué des interceptions de communications (telles les écoutes téléphoniques) pratiquées par la police et placées sous la supervision du pouvoir judiciaire. En effet, étant assuré par les services de renseignement, le ROEM n'est pas soumis à autorisation des instances judiciaires.

La confidentialité des communications internationales est pourtant protégée, en théorie, par la Convention des télécommunications internationales (art. 22), la Convention de Vienne sur les relations diplomatiques (1961, art. 27 et 30), la Déclaration universelle des droits de l'homme (art. 12 sur la protection de la vie privée), de même que la Convention européenne des droits de l'homme (art. 8) et le quatrième amendement à la Constitution des États-Unis. De plus, un groupe de travail spécifique, visant à protéger les données personnelles dans le domaine des télécommunications, de la Conférence internationale sur la protection des données personnelles, le International Working Group on Data Protection in Telecommunications (de) (IWGDPT), est mis en place en 1983[1].

Le ROEM se distingue en outre des interceptions opérées par la police, en ce sens que cette dernière vise normalement une ligne spécifique ou un groupe de lignes, tandis que le ROEM conduit des « pêches » aux communications internationales, et n'a pas besoin que les correspondants interceptés soient supposés criminels[2].

Le ROEM s'effectue en trois phases: la planification, c'est-à-dire l'identification de l'information demandée par les consommateurs (ministères, etc.) ; l'accès et la collecte des données; enfin le traitement de celles-ci, qui permet leur diffusion ultérieure aux consommateurs intéressés.

La collecte de COMINT ne peut avoir lieu qu'avec l'accès à l'infrastructure de télécommunications, accès obtenu à la fois avec la complicité des opérateurs de télécommunications et à leur insu[3].

Puisque les informations importantes sont souvent chiffrées, le ROEM demande souvent de recourir à la cryptanalyse. Cependant, l'attaque par analyse du trafic (qui envoie à qui et le volume du trafic) produit régulièrement des informations importantes, même si les messages ne peuvent être décryptés. Par exemple, Alice envoie à Benoît une vingtaine de messages chiffrés. Or, Benoît est connu des services secrets, mais pas Alice. Conclusion : Alice a probablement un lien avec Benoît. Elle est donc à surveiller.

Histoire du ROEM jusqu'en 1945

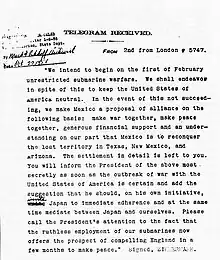

Avec la modernisation des méthodes de communications, le ROEM est devenu plus important pour les forces armées et pour le corps diplomatique. Pendant la Première Guerre mondiale, l'armée russe subit une importante défaite par les Allemands lors de la bataille de Tannenberg. La cause principale de celle-ci fut une protection insuffisante des moyens de communication russes . L'entrée en guerre des États-Unis à cette époque est largement attribuée à l'interception et au décryptage du télégramme Zimmermann .

Bien que les activités ROEM puissent opérer admirablement, il se peut que les décideurs soient incapables d'en tirer toutes les conclusions utiles. Par exemple, lors de la Première Guerre mondiale, le commandement britannique ne prêtait pas d'importance au ROEM, alors que les services l'informaient d'une importante activité radio du côté allemand. Cette carence mena à la défaite britannique lors de la bataille du Jutland .

Pendant la Première Guerre mondiale, environ 4 500 Britanniques travaillent dans le renseignement d'origine électromagnétique : 1 500 dans l'armée, autant dans la Royal Navy, 1 000 dans la censure des câbles et de la télégraphie sans fil, et 500 au War Trade Intelligence Department (WTID) qui exploite le renseignement pour le blocus de l'Allemagne. Durant le conflit, le Royaume-Uni intercepta 70 millions de câbles et 20 millions de messages sans fil[4]. En 1917, Washington mit en place le MI-8 (Cipher Bureau ou encore Black Chamber), qui était la section cryptographique de la Military Intelligence Division (MID). Dirigée par Herbert Yardley, le MI-8 fut dissous en 1929 par le secrétaire d'État Henry Stimson, qui écrivit plus tard dans ses mémoires : « Gentlemen do not read each other’s mail » (les gentlemen ne lisent pas le courrier des autres)[5]. Néanmoins, les opérations de cryptographie et de cryptanalyse continuèrent, sous l'égide du Signal Intelligence Service (SIS) de l'armée et de la Navy Code and Signal Section de la marine[5].

Depuis les années 1920, les communications internationales venant du Royaume-Uni et des États-Unis, dirigées vers ces pays ou transitant par ceux-ci sont interceptées[6]. En 1919, des compagnies du câble américaines tentèrent ainsi de résister aux demandes de Londres d'accéder aux câbles envoyés à l'étranger, et trois d'entre elles témoignèrent l'année suivante devant le Sénat des États-Unis, en [6]. La Grande-Bretagne passa alors la Loi sur les Secrets officiels de 1920, assurant l'accès à tous les types de communications spécifiés[6]. La Loi sur l'interception des Communications de 1984 réglementa le même pouvoir pour l'interception des communications internationales[6]. Les lois des autres pays de l'UKUSA stipulent des exigences similaires à l'égard des opérateurs de télécommunications[6].

Le ROEM s'est illustré lors de la Seconde Guerre mondiale. La rapidité du Blitzkrieg et l'activité des sous-marins allemands ont incité les armées alliées à en améliorer les techniques. Les Britanniques, niant son importance au début de la guerre, perdirent ainsi le HMS Glorious en 1940. D'un autre côté, les Polonais parvinrent à mettre la main sur une machine Enigma et commencèrent à travailler au déchiffrement des messages créés par celle-ci. À la suite de l'invasion de la Pologne par l'Allemagne, la machine allemande et les travaux polonais furent repris par les Britanniques. Cette opération, maintenant connue sous le nom d'Ultra, était essentiellement effectuée depuis Station X à Bletchley Park, Alan Turing étant le membre le plus connu de cette équipe. Elle permit plusieurs victoires alliées décisives lors de la Seconde Guerre mondiale, comme la victoire américaine lors de la bataille de Midway ()[5], et facilita les travaux du nouveau Special Services Branch, mis en place en (au même moment que l'OSS).

En 1943, le projet Venona de cryptanalyse fut mis en place par les États-Unis et le Royaume-Uni, et demeura actif jusqu'en 1980. Venona, qui fut rendu public en 1995, permit de démasquer les espions Klaus Fuchs, Harry Gold, David Greenglass, Theodore Hall, William Perl, et certains membres des Cinq de Cambridge (Guy Burgess, Donald Maclean, Kim Philby) entre 1948 et 1951[7]. Venona dévoila aussi que le sous-secrétaire d'État Harry Dexter White (qui devint président du FMI) avait informé les Soviétiques, et aurait aussi identifié les activités d'espionnage présumées d'Ethel et Julius Rosenberg[8].

Les Américains, de leur côté, parvinrent à « briser » les messages chiffrés par le code JN-25 japonais. Connaissant les intentions japonaises, l'amiral Nimitz vainquit les Japonais lors de la bataille de Midway, six mois seulement après la défaite américaine à Pearl Harbor. Le décryptage des messages japonais permit aussi d'apprendre le trajet que l'amiral Yamamoto devait prendre, et ainsi d'abattre l'avion qui le transportait en .

Histoire du ROEM après 1945

Interception des télégrammes

De 1945 à 1975, la National Security Agency (NSA) américaine a obtenu systématiquement des principales entreprises de télégraphie (RCA global, ITT World Communications et la Western Union) l'accès aux messages circulant par câble (projet Shamrock[3]). L'interception des télécommunications se faisait au départ par la collecte de copies papier de télégrammes, puis par la remise de bandes magnétiques [9]. Selon la commission Church du Sénat américain (1975), la NSA sélectionnait environ 150 000 messages par mois, sur un total de 6 millions de messages par mois, pour en faire un compte rendu (soit 1 message sur 40[9]). Des milliers de messages étaient transférés à d'autres agences de renseignement pour analyse[9]. Lew Allen, alors directeur de la NSA, reconnaissait le , devant la commission Pike, que « la NSA [interceptait] systématiquement les communications internationales, les appels téléphoniques comme les messages câblés » [9], dont « des messages adressés à des citoyens américains ou émanant d'eux » [10].

De 1967 à 1973, les services de renseignements des États-Unis établissaient ainsi des listes de noms, classés en 4 catégories de cibles, transmises à la NSA pour interception des communications (450 noms américains et 3 000 noms étrangers furent fournis par le Bureau des narcotiques et des drogues dangereuses; le FBI demanda des renseignements sur 1 000 noms américains et 1 700 noms étrangers de personnes présumées « agitateurs publics » ou terroristes; la Defense Intelligence Agency (DIA) demanda des renseignements sur des citoyens américains ayant voyagé au Viêt Nam du Nord, et la CIA demande à la NSA d'intercepter les communications de 30 organisations américaines et de 700 organisations étrangères[10]).

En , l'avocat Abdeen Jabara intenta un procès au FBI, révélant la surveillance exercée par la NSA[11]. Le département de la Justice démarra une enquête l'année précédente, une partie du rapport étant rendue publique en 1980[11]. Les poursuites de Jabara furent finalement bloquées, de même que celles de l'actrice Jane Fonda et de son mari Tom Hayden, président de la Students Democratic Society, ainsi que, en 1982, celles du correspondant du New York Times, Harrison Salisbury[12].

Interception des ondes radio à haute fréquence (HF)

De 1945 au début des années 1980, la NSA et le Government Communications Headquarters (GCHQ) britannique possédaient en Europe des systèmes d'interception radio HF[12]. Le système le plus perfectionné était le système AN/FLR-9, installé en 1964 à San Vito dei Normanni (Italie), à Chicksands (Angleterre) et à Karamürsel (Turquie) [13]. La base de Chicksands devait intercepter d'abord les communications des forces aériennes des États membres du pacte de Varsovie, mais aussi les communications diplomatiques non américaines (unité DODJOCC), en priorité desquelles les communications diplomatiques françaises[13].

Dans les années 1970, les unités COMINT britanniques basées dans la base militaire de Ayios Nikolaos, dans l'est de Chypre, ont été chargées de collecter les communications hautes fréquences des nations de l'OTAN, dont la Grèce et la Turquie[13].

En 1975, une commission du Congrès américain révéla que la NSA collectait des messages diplomatiques adressés à Washington, ou envoyés par Washington, à partir de Vint Hill Farms en Virginie, ciblant également le Royaume-Uni (rapport Fink[14]).

Interception dans l'espace

Le premier satellite d'écoute électronique de type COMINT des États-Unis a été lancé en (Canyon), rapidement suivi par un second; sept satellites Canyon ont été lancés entre 1968 et 1977[15]. Chargés d'intercepter les ondes radio ultra-courtes des réseaux interurbains et visant en particulier l'URSS, ils étaient contrôlés depuis Bad Aibling (RFA) [15]. CANYON devint rapidement l'un des projets les plus importants de la NSA, et fut suivi par une nouvelle génération de satellites (Chalet), dirigés depuis Menwith Hill (Angleterre). Le premier satellite Chalet a été lancé en , suivi d'un deuxième en [15]. Leur nom ayant été publié dans la presse américaine, ils furent alors rebaptisés VORTEX[15].

Après la dégradation des rapports avec l'URSS et l'élection de Reagan, la NSA obtint en 1982 des fonds et du matériel pour faire fonctionner quatre satellites Vortex à Menwith Hill, construisant alors un nouveau centre d'opérations de 5 000 m2[15]. En 1987, à la suite de nouvelles publications dans la presse, ces satellites furent rebaptisés Mercury.

En 1985, Washington donna pour mission à Menwith Hill la collecte des informations en provenance du Moyen-Orient. La base fut récompensée pour ses contributions lors des opérations navales du Pentagone dans le golfe Persique, de 1987 à 1988 (lors de la guerre Iran-Irak), puis à nouveau pour son soutien aux opérations Tempête du désert et Bouclier du désert lors de la guerre du Golfe de 1991[15]. Menwith Hill est aujourd'hui le principal site d'espionnage COMINT des États-Unis dirigé contre Israël[15]. De nouveaux satellites ont été lancés en 1994 et 1995[15].

Parallèlement, une autre classe de satellites ROEM (Rhyolite, Aquacade, Magnum, Orion) a été développée par la CIA de 1967 à 1985. Dirigés à partir d'une base située à Pine Gap, en Australie, ils ciblaient la télémesure, les ondes radio très hautes fréquence (VHF), les téléphones mobiles, les messages des pagers ainsi que les liens de transmission des données informatiques[16].

Chaque satellite et son appareil de maintenance valent environ un milliard de dollars[17]. Les principales bases sont Buckley Air Force Base, près de Denver ; Pine Gap, Australie ; Menwith Hill, Angleterre et Bad Aibling, en Allemagne[17].

Pour des raisons techniques et de coût, selon le journaliste Duncan Campbell, auteur d'un rapport pour le Parlement européen sur le sujet, « bien que les communications européennes passant sur des ondes radio interurbaines soient hautement vulnérables et puissent facilement être collectées, il est vraisemblable qu'elles sont généralement ignorées. Il est en revanche très hautement probable que les communications qui entrent et sortent d'Europe en passant par les réseaux de communications hertziens des États du Moyen-Orient sont collectées et traitées[17]. »

La Russie a lancé le une fusée Proton-M. Le satellite mis en orbite était classifié, souvent présenté comme étant un satellite de télécommunications Loutch qui habituellement ne sont pas l'objet d'un tel secret. Selon le journal russe Kommersant, il s'agirait du premier satellite géostationnaire d'écoute électronique de la Russie, de type « Olymp-K » (Олимп (Olimp)) et exploité par le FSB[18].

Interceptions des communications COMSAT

Depuis 1971, les États membres de l'UKUSA interceptent systématiquement les communications satellitaires, dirigée par Intelsat (International Telecommunications Satellite Consortium) [19]. Aux deux premières bases (Morwenstow, en Cornouailles, et Yakima) fut rajoutée, à la fin des années 1970, la base de Sugar Grove, en Virginie[19]. Ce système d'interception fut considérablement développé entre 1985 et 1995, en conjonction avec l'élargissement du système de traitement Echelon. Des bases furent construites à Sabana Seca, Porto Rico ; Guam, Pacifique ; SFC Leitrim au Canada ; Kojarena, Australie; Waihopai, Nouvelle-Zélande ; et Paramaly, à Chypre, en 2000[19]. Les nations de l'UKUSA disposeraient aujourd'hui d'au moins 200 systèmes de collecte par satellite[19].

D'autres pays intercepteraient aussi ces communications. La FAPSI russe possédait des bases à Lourdes (Cuba), et à Cam Ranh au Viêt Nam[19], mais le président Vladimir Poutine a annoncé en 2001 leur fermeture, afin d'économiser 200 millions de dollars par an et d'améliorer les relations avec Washington (le Congrès américain avait voté, en , en faveur d'une restriction de l'aide financière apportée à la Russie tant que la base de Cuba restait ouverte ; la base vietnamienne, elle, devait être fermée en 2004) [20] ; la DGSE française et le BND allemand sont soupçonnés de collaborer dans la base de Kourou, en Guyane, qui cibleraient les communications américaines et sud-américaines par satellite[19]. La DGSE aurait aussi des sites en Nouvelle-Calédonie et dans les Émirats arabes unis, tandis que les services de renseignement suisses ont trois bases d'interception COMSAT[19] dans le cadre du programme Onyx, un système lancé en 2000.

Interception au sol des liaisons hertziennes

De 1990 à 1998, le GCHQ a intercepté les communications terrestres (fax, courriels, télex et communications informatiques) entrant et sortant de l'Irlande via la tour de Capenhurst, située sur le terrain d'une centrale nucléaire et fonctionnant 24 heures sur 24[21]. Les communications internationales de l'Irlande transitaient alors via le câble de fibres optiques UK-Ireland I, avant d'être transmises à travers le réseau de tours de « relais radio » hertzien de British Telecom, centralisé dans la tour de la BT à Londres, mais qui passait au-dessus de Capenhurst[21]. Outre des informations sur le terrorisme, la tour de Capenhurst servait à l'espionnage industriel ainsi qu'à l'interception des communications diplomatiques de l'Irlande et des communications personnelles de résidents irlandais notables, à l'aide de listes ciblées de numéros de téléphone ou de systèmes de reconnaissance vocale[21]. La tour ferma en 1998, les liaisons radio ayant été remplacées par un nouveau câble de fibres optiques, qui collectent aujourd'hui les communications internationales transitant par le Royaume-Uni avant de les transmettre au GCHQ à Cheltenham[21]. Une base similaire, plus petite, était installée dans le comté d'Armagh, tandis que les communications commerciales par satellite pouvaient être interceptées par Echelon[21].

La Cour européenne des droits de l'homme a donné gain de cause, le , aux ONG Liberty Human Rights, le British Irish Rights Watch et le Irish Council for Civil Liberties, qui avaient porté plainte contre le Royaume-Uni et l'Irlande du Nord, en 2000[22]. Les ONG affirmaient que leur droit à la vie privée, garanti par l'article 8 de la Convention européenne des droits de l'homme, avait été violé, notamment du fait d'imprécisions dans la formulation de la loi de 1985 régulant les interceptions de communications (Interception of Communications Act 1985) [23],[24].

Interception des câbles subaquatiques

De 1972 à 1981, le Pentagone intercepta les communications soviétiques sur un câble sous-marin de la mer d'Okhotsk à l'aide du sous-marin USS Halibut (SSN-587) et de deux autres sous-marins, l'USS Seawolf (SSN-575) puis l'USS Parche (SSN-683). Ces navires entraient dans les eaux territoriales soviétiques, localisaient le câble subaquatique, et attachaient sur celui-ci un « pod », un conteneur étanche contenant des systèmes d'écoute de câbles par induction et des bandes enregistreuses. Les bandes enregistreuses étaient récupérées par un sous-marin environ une fois par an[25]. Le Halibut reçut une Presidential Unit Citation pour ses opérations « complexes et très productives » en 1972[26]. Selon une personne ayant connaissance des détails du programme : « la “pêche” issue du programme fournit les seules interceptions non chiffrées des messages du commandement militaire soviétique. Nous avions tout, des informations technologiques aux procédures de commandement, en passant par les habitudes opérationnelles, les localisations habituelles d'unités, les plans, une base pour la cryptanalyse et bien plus[27]. »

L'opération Ivy Bells fut trahie en 1980 par l'employé de la NSA Ronald Pelton (en) qui en informa le KGB contre le paiement de 35 000 dollars[28]. En 1981, les deux pods fixés sur le câble de la mer d'Okhotsk furent remontés par un navire câblier de la marine soviétique ; une de ces nacelles d'Ivy Bells est maintenant exposée au musée de l'ancien KGB à Moscou[29].

Une opération d'écoute des câbles situés dans la mer de Barents, elle, n'a jamais été détectée. La mer de Barents étant peu profonde et très patrouillée par la marine soviétique, l'opération ne put commencer qu'après l'entrée en service de l'USS Parche, un sous-marin espion bien plus moderne que le Halibut et le Seawolf. L'opération fut autorisée par le président Jimmy Carter en 1978 et commença en 1979 lorsque le Parche installa un pod sur un câble près de Mourmansk. Comme les soviétiques avaient remonté les pods d'Ivy Bells en mer d'Okhotsk, les pods utilisés à partir de 1982 étaient conçus pour se détacher et rester au fond de la mer si les câbles étaient relevés pour inspection. Le programme d'écoute avait reçu le nom de code Manta et l'opération de branchement s'appelait Acetone, codes qui furent ensuite régulièrement changés. Les écoutes en mer de Barents se seraient prolongées sans jamais être détectées jusqu'en 1992[30].

Ce système avait pour désavantage qu'il s'écoulait plusieurs mois entre le moment où les communications étaient interceptées et le moment où elles étaient analysées, le temps qu'un sous-marin vienne relever les bandes enregistreuses. Une idée qui émergea au milieu des années 1970 était de poser clandestinement un câble sous-marin du branchement d'écoute jusqu'au Japon, où les interceptions pourraient être analysées en temps réel. Par la suite, une idée similaire fut lancée pour le branchement en mer de Barents, avec un câble allant jusqu'au Groenland. Ces projets, estimés à plus d'un milliard de dollars, ne furent jamais mis en œuvre[31].

En 1986, ces opérations furent élargies à la mer Méditerranée. L'USS Seawolf et le NR-1 mirent sur écoute un câble reliant l'Afrique de l'ouest à l'Europe à une époque où les États-Unis étaient engagés dans une confrontation avec la Libye[32].

Il n'y a pas d'informations disponibles sur d'éventuelles opérations d'écoutes ultérieures. Cependant, on peut noter que le rôle du Parche était suffisamment important pour justifier une modification majeure du sous-marin lors d'une grande refonte qui dura de 1987 à 1991 et comprenait notamment l'allongement de 30 m de long de sa coque. Pendant cette période, les missions furent reprises par un autre sous-marin spécialement modifié, l'USS Richard B. Russell (SSN-687)[33]. Pendant ses périodes d'activité de 1979 à 1986 et de 1993 à 1998, le Parche a été régulièrement décoré des deux plus hautes décorations collectives que les sous-marins peuvent recevoir[34].

Les États-Unis seraient le seul pays à avoir développé cette technologie d'interception des communications[35]. (À noter qu'en 1985, le USS Baltimore (SSN-704) observa un sous-marin soviétique classe Zoulou IV en mer de Norvège s'entraînant à des travaux sous-marins qui pourraient être la mise sur écoute ou le sabotage d'un câble sous-marin[36].)

Au cours des années 1990, les câbles en fibre optiques ont de plus en plus remplacé les satellites de télécommunications pour transmettre les communications internationales. Or, ces câbles sont beaucoup plus difficiles à intercepter que les transmissions des satellites qui utilisent des ondes radio[37].

En 1999, le public apprit que l'USS Jimmy Carter (SSN-23), le dernier sous-marin de la classe Seawolf, la classe de sous-marins nucléaires la plus récente de l'US Navy, allait être réaménagé en vue d'opérations de renseignement clandestin, pour un coût de 400 millions de dollars[37]. Un an et demi plus tard, le coût de la conversion du Jimmy Carter était estimé à un milliard de dollars, dans le but, entre autres, de mettre sur écoute les câbles à fibres optiques[38]. Le Jimmy Carter a été lancé en 2005.

Selon un article du Wall Street Journal, la NSA aurait au moins expérimenté la mise sur écoute d'un câble sous-marin à fibre optique au milieu des années 1990. Les résultats auraient été mitigés, pas tant à cause de la difficulté à placer une écoute mais plutôt en raison du volume important de données interceptées dans ce type de câble très haut débit, qui rend difficile le tri pour en tirer les communications présentant un intérêt pour les services de renseignement[38]. Mais d'après James Bamford, la NSA n'aurait jamais réussi une opération clandestine d'écoute de câble sous-marin en fibre optique[39].

En Europe

Voir aussi Collaboration policière et judiciaire dans l'Union européenne.

En France

Principaux services de COMINT

- UKUSA (

Australie -

Australie -  Canada -

Canada -  États-Unis -

États-Unis -  Nouvelle-Zélande -

Nouvelle-Zélande - .svg.png.webp) Royaume-Uni) : ces pays sont liés par des accords, dont le traité UKUSA, et fonctionnement de manière très coordonnée, à la fois pour mettre en œuvre un système de ROEM mondial (dit Echelon), partager les efforts en matière de cryptanalyse, partager les renseignements bruts et les analyses de renseignement qui en sont tirées.

Royaume-Uni) : ces pays sont liés par des accords, dont le traité UKUSA, et fonctionnement de manière très coordonnée, à la fois pour mettre en œuvre un système de ROEM mondial (dit Echelon), partager les efforts en matière de cryptanalyse, partager les renseignements bruts et les analyses de renseignement qui en sont tirées.

- Chacun de ces pays a un service central chargé du renseignement d'origine électromagnétique et de la sécurité de l'information : l'Australian Signals Directorate (ASD) pour l'Australie, le Centre de la sécurité des télécommunications Canada (CSTC) pour le Canada, la National Security Agency (NSA) pour les États-Unis, le Government Communications Security Bureau (GCSB) pour la Nouvelle-Zélande et le Government Communications Headquarters (GCHQ) pour le Royaume-Uni.

Union soviétique puis

Union soviétique puis  Russie : le renseignement d'origine électromagnétique soviétique est mal connu et éclipsé par les activités d'espionnage humain de l'URSS. Pourtant, l'Union soviétique est le pays qui a consacré le plus de moyens au monde pour le ROEM, qui devint sa principale source de renseignement à partir des années 1970[40]. L'URSS avait plusieurs services impliqués dans le renseignement d'origine électromagnétique, notamment à la fin de la guerre froide la seizième direction du KGB et la sixième direction de la GRU (direction générale du renseignement) de l'État-major de l'Armée rouge. Leurs effectifs réunis étaient estimés à 350 000 personnels travaillant dans environ 500 postes d'écoute en URSS et à l'étranger. L'ensemble formait un système plus efficace, mais moins efficient, que ses homologues occidentaux. L'URSS avait également des postes d'interception installés dans une centaine d'établissements diplomatiques dans plus de soixante pays, et des systèmes ROEM sur des diverses plateformes dont des sous-marins, des navires de surface, une vingtaine de types d'aéronefs, trois types de satellites distincts, et divers véhicules terrestres. Le ROEM soviétique se distingue par l'utilisation de navires dédiés à cette tâche, ainsi que par l'emploi intensif de camions sous couverture civile, circulant notamment en Europe occidentale sous le régime du transit international routier[41]. Le KGB et la GRU avaient chacun un service de décryptage. Il semble que la plupart de leurs succès eurent lieu non pas par cryptanalyse mais par l'utilisation d'appareils clandestins pour obtenir le texte clair avant qu'il ne soit chiffré, ou via des agents qui leur fournissaient les clés de chiffrement[42]. Par ailleurs, les activités de ROEM des pays membres du pacte de Varsovie étaient coordonnées par un service appelé groupe de coordination (puis appareil de coordination) qui était commandé par un officier soviétique[43].

Russie : le renseignement d'origine électromagnétique soviétique est mal connu et éclipsé par les activités d'espionnage humain de l'URSS. Pourtant, l'Union soviétique est le pays qui a consacré le plus de moyens au monde pour le ROEM, qui devint sa principale source de renseignement à partir des années 1970[40]. L'URSS avait plusieurs services impliqués dans le renseignement d'origine électromagnétique, notamment à la fin de la guerre froide la seizième direction du KGB et la sixième direction de la GRU (direction générale du renseignement) de l'État-major de l'Armée rouge. Leurs effectifs réunis étaient estimés à 350 000 personnels travaillant dans environ 500 postes d'écoute en URSS et à l'étranger. L'ensemble formait un système plus efficace, mais moins efficient, que ses homologues occidentaux. L'URSS avait également des postes d'interception installés dans une centaine d'établissements diplomatiques dans plus de soixante pays, et des systèmes ROEM sur des diverses plateformes dont des sous-marins, des navires de surface, une vingtaine de types d'aéronefs, trois types de satellites distincts, et divers véhicules terrestres. Le ROEM soviétique se distingue par l'utilisation de navires dédiés à cette tâche, ainsi que par l'emploi intensif de camions sous couverture civile, circulant notamment en Europe occidentale sous le régime du transit international routier[41]. Le KGB et la GRU avaient chacun un service de décryptage. Il semble que la plupart de leurs succès eurent lieu non pas par cryptanalyse mais par l'utilisation d'appareils clandestins pour obtenir le texte clair avant qu'il ne soit chiffré, ou via des agents qui leur fournissaient les clés de chiffrement[42]. Par ailleurs, les activités de ROEM des pays membres du pacte de Varsovie étaient coordonnées par un service appelé groupe de coordination (puis appareil de coordination) qui était commandé par un officier soviétique[43].

- En 1991, les services ROEM et de sécurité de l'information du KGB sont regroupés dans une agence indépendante, la FAPSI. Le personnel de la FAPSI était estimé à 54 000 personnes en 1999, ce qui en faisait la plus grande organisation de renseignement d'origine électromagnétique après l'alliance UKUSA[44]. Elle disposait de stations d'écoutes à Lourdes (Cuba) et Cam Ranh (Viêt Nam), qui furent fermées pour raisons budgétaires en et respectivement[45]. Les moyens ROEM de la FAPSI sont confiés à la GRU à partir de 2003[46].

Chine : La république populaire de Chine dispose d'importantes structures de ROEM. Deux stations dirigées vers la Russie ont opéré en collaboration avec les États-Unis (jusqu'à leur retrait en protestation contre la répression des manifestations de la place Tian'anmen), ainsi qu'avec le service fédéral de renseignement (BND) ouest-allemand. Le 3e département de l'État-Major général de l'armée populaire de libération (总参三部, APL3 ou San Bu), chargé du renseignement venant de l'interception des communications, disposerait de 130 000 techniciens selon une information non-sourcée datant de 2009. L'APL3 aurait une trentaine de stations d'écoute dirigées contre les pays voisins situées en Chine même, dans les îles Spratleys et Paracels, et disposerait de navires d'écoute ainsi que de stations d'écoute au Laos, en Birmanie et à Cuba en accord avec les régimes de ces pays.

Chine : La république populaire de Chine dispose d'importantes structures de ROEM. Deux stations dirigées vers la Russie ont opéré en collaboration avec les États-Unis (jusqu'à leur retrait en protestation contre la répression des manifestations de la place Tian'anmen), ainsi qu'avec le service fédéral de renseignement (BND) ouest-allemand. Le 3e département de l'État-Major général de l'armée populaire de libération (总参三部, APL3 ou San Bu), chargé du renseignement venant de l'interception des communications, disposerait de 130 000 techniciens selon une information non-sourcée datant de 2009. L'APL3 aurait une trentaine de stations d'écoute dirigées contre les pays voisins situées en Chine même, dans les îles Spratleys et Paracels, et disposerait de navires d'écoute ainsi que de stations d'écoute au Laos, en Birmanie et à Cuba en accord avec les régimes de ces pays.

- Le 4e département de l'État-Major général de l'APL (总参四部, APL4 ou Si Bu), est chargé de la guerre électronique, y compris l'ELINT et les mesures de soutien électronique tactiques. La Chine semble poursuivre des programmes de satellites ELINT. Les APL3 et 4 sont également engagés dans l'exploitation des réseaux informatiques[47],[48],[49].

- En , dans le cadre d'une réforme militaire qui transforme l'État-Major général en État-Major interarmées, est créée la force de soutien stratégique de l'APL qui a la responsabilité des missions spatiales, cyber et de guerre électronique. Les éléments des APL3 et APL4 touchant à ces domaines sont regroupés dans cette force de soutien stratégique pour former un système intégré de renseignement, d'attaque et de défense[50].

France : Le réseau ROEM français, surnommé « Frenchelon » par la presse, est dirigé par la DGSE et comprend un important site d'interception satellite à Domme, près de Sarlat-la-Canéda (en Dordogne)[51]. En 2010, 1 100 personnes étaient affectées au renseignement d'origine électromagnétique à la DGSE, et 700 à la Direction du Renseignement militaire (DRM)[52].

France : Le réseau ROEM français, surnommé « Frenchelon » par la presse, est dirigé par la DGSE et comprend un important site d'interception satellite à Domme, près de Sarlat-la-Canéda (en Dordogne)[51]. En 2010, 1 100 personnes étaient affectées au renseignement d'origine électromagnétique à la DGSE, et 700 à la Direction du Renseignement militaire (DRM)[52].

Suisse : La Suisse dispose d'un système d'interception de communications satellitaires appelé Onyx et opéré par le Service de renseignement de la Confédération (SRC).

Suisse : La Suisse dispose d'un système d'interception de communications satellitaires appelé Onyx et opéré par le Service de renseignement de la Confédération (SRC).

République démocratique allemande : Pendant son existence, la République démocratique allemande a maintenu une capacité de renseignement d'origine électromagnétique respectable, dirigée par l'Hauptabteilung III (HA III, « direction principale III ») du ministère de la Sécurité d'État (MfS), qui aurait compté jusqu'à 6 000 personnels et ciblait prioritairement les réseaux de communications des institutions ouest-allemandes[53].

République démocratique allemande : Pendant son existence, la République démocratique allemande a maintenu une capacité de renseignement d'origine électromagnétique respectable, dirigée par l'Hauptabteilung III (HA III, « direction principale III ») du ministère de la Sécurité d'État (MfS), qui aurait compté jusqu'à 6 000 personnels et ciblait prioritairement les réseaux de communications des institutions ouest-allemandes[53].

Turquie : le Genelkurmay Elektronik Sistemler (GES) Komutanligi (« commandement des systèmes électroniques de l'état-major général ») chargé du ROEM (COMINT et SIGINT) a été créé en 1962. Ses moyens ont été récupérés par le Millî İstihbarat Teşkilatı (MİT, « organisation de renseignement national ») le [54],[55].

Turquie : le Genelkurmay Elektronik Sistemler (GES) Komutanligi (« commandement des systèmes électroniques de l'état-major général ») chargé du ROEM (COMINT et SIGINT) a été créé en 1962. Ses moyens ont été récupérés par le Millî İstihbarat Teşkilatı (MİT, « organisation de renseignement national ») le [54],[55].

Corée du Nord : il semble que des opérations de ROEM soient conduites à tous les niveaux du ministère des Forces armées populaires (MFAP) et des services de renseignement nord-coréens[56].

Corée du Nord : il semble que des opérations de ROEM soient conduites à tous les niveaux du ministère des Forces armées populaires (MFAP) et des services de renseignement nord-coréens[56].

Autres services de renseignement pratiquant le renseignement d'origine électromagnétique :

Finlande : Établissement d'expérimentation de signaux (Viestikoelaitos ou VKoeL) dépendant de l'armée de l'air finlandaise

Finlande : Établissement d'expérimentation de signaux (Viestikoelaitos ou VKoeL) dépendant de l'armée de l'air finlandaise Israël : Unité 8200

Israël : Unité 8200 Japon : Jōhōhonbu fondé en 1997 en réunissant les services militaires japonais existant.

Japon : Jōhōhonbu fondé en 1997 en réunissant les services militaires japonais existant. Norvège : Etterretningstjenesten

Norvège : Etterretningstjenesten Suède : Institut national de défense radio de la Suède

Suède : Institut national de défense radio de la Suède- L'Inde et le Pakistan investissent aussi dans des systèmes ROEM[51].

- Maximator (

Danemark -

Danemark -  Allemagne -

Allemagne -  Suède -

Suède -  Pays-Bas -

Pays-Bas -  France) : une alliance secrète portant le nom de Maximator a été créée en 1976 à l'initiative du Danemark, avec la Suède et l'Allemagne de l'Ouest. Ces pays ont ensuite été rejoints par les Pays-Bas en 1978 puis la France en 1985. Cette alliance avait pour but de répartir le travail d'interception des communications (principalement diplomatiques) entre ses membres, et de partager les informations sur les faiblesses des algorithmes de chiffrement utilisés par les pays ciblés – comment exploiter ces faiblesses était laissé aux pays membres, qui pouvaient aussi coopérer bilatéralement sur ce sujet. Les pays-membres de Maximator ont notamment profité comme « passagers clandestins » de l'affaiblissement du chiffrement des machines de la marque Crypto AG par les services américano-allemands, ainsi que de celui de la version commerciale du dispositif Aroflex de la compagnie néerlandaise Philips[57].

France) : une alliance secrète portant le nom de Maximator a été créée en 1976 à l'initiative du Danemark, avec la Suède et l'Allemagne de l'Ouest. Ces pays ont ensuite été rejoints par les Pays-Bas en 1978 puis la France en 1985. Cette alliance avait pour but de répartir le travail d'interception des communications (principalement diplomatiques) entre ses membres, et de partager les informations sur les faiblesses des algorithmes de chiffrement utilisés par les pays ciblés – comment exploiter ces faiblesses était laissé aux pays membres, qui pouvaient aussi coopérer bilatéralement sur ce sujet. Les pays-membres de Maximator ont notamment profité comme « passagers clandestins » de l'affaiblissement du chiffrement des machines de la marque Crypto AG par les services américano-allemands, ainsi que de celui de la version commerciale du dispositif Aroflex de la compagnie néerlandaise Philips[57].

Notes et références

- ↑ Voir papiers du Working Group sur le site du commissariat berlinois pour la protection des données et la liberté d'information (en anglais).

- ↑ Duncan Campbell, Surveillance électronique planétaire, p. 108-109

- 1 2 Duncan Campbell, Surveillance électronique planétaire, p. 36

- ↑ (en) John Ferris, Behind the Enigma : The Authorised History of GCHQ, Britain’s Secret Cyber-Intelligence Agency, New York, Bloomsbury Publishing, (ISBN 978-1-63557-465-4), p. 8, 64. Cet ouvrage compte aussi 5 000 personnes travaillant dans la censure postale et l'interception d'un milliard de courriers par bateau dans sa définition du SIGINT, mais il ne s'agit pas de communications électromagnétiques.

- 1 2 3 Gildas Le Voguer, « Transparence et secret aux États-Unis : la « publication » du projet VENONA », Sources, , p. 107-129 (lire en ligne, consulté le ).

- 1 2 3 4 5 Duncan Campbell, Surveillance électronique planétaire, p. 33 et notes

- ↑ Robert L. Benson, « The Venona Story », National Security Agency (consulté le )

- ↑ Schofield Coryell, Les Rosenberg devaient-ils mourir ?, Le Monde diplomatique, mai 1996

- 1 2 3 4 Duncan Campbell, Surveillance électronique planétaire, p. 37

- 1 2 Duncan Campbell, Surveillance électronique planétaire, p. 38

- 1 2 Duncan Campbell, Surveillance électronique planétaire, p. 39

- 1 2 Duncan Campbell, Surveillance électronique planétaire, p. 40

- 1 2 3 Duncan Campbell, Surveillance électronique planétaire, p. 41

- ↑ Duncan Campbell, Surveillance électronique planétaire, p. 42

- 1 2 3 4 5 6 7 8 Duncan Campbell, Surveillance électronique planétaire, p. 42-45

- ↑ Duncan Campbell, Surveillance électronique planétaire, p. 49

- 1 2 3 Duncan Campbell, Surveillance électronique planétaire, p. 50

- ↑ Stefan Barensky, « Mystérieux retour en vol le 27 septembre », Air et Cosmos, no 2422, , p. 39 ; Stefan Barensky, « Un retour et des explications », Air et Cosmos, no 2423, , p. 46-47. L'article de Kommersant : (ru) Ivan Safronov, « Анатолия Шилова приняли на госслушбу », Kommersant, (lire en ligne, consulté le )

- 1 2 3 4 5 6 7 Duncan Campbell, Surveillance électronique planétaire, p. 51-53

- ↑ Russia to close Cuban spy station, CNN, 17 octobre 2001

- 1 2 3 4 5 Duncan Campbell, Surveillance électronique planétaire, p. 45-48

- ↑ Richard Norton-Taylor, Government tapping of phone calls between UK and Ireland challenged, The Guardian, 31 mai 2000

- ↑ Jugement de la CEDH et Liberty wins a minor European Court of Human Rights judgment against the UK Government over telephone and electronic data interceptions, Spy blog, 1er juillet 2008

- ↑ Owen Bowcott et Richard Norton-Taylor Security: UK phonetap laws breach privacy, The Guardian, 2 juillet 2008

- ↑ Sherry Sontag et Christopher Drew (trad. de l'anglais par Pierrick Roullet), Guerre froide sous les mers : l'histoire méconnue des sous-marins espions américains [« Blind Man's Bluff »], Rennes, Marines éditions, , 487 p. (ISBN 2-915379-15-7 et 978-2-915379-15-0), p. 219-251, 292

- ↑ Citation de la Presidential Unit Citation, [lire en ligne (page consultée le 3 août 2010)]

- ↑ (en) Angelo M. Codevilla, « Pollard Was No Pelton », The Forward, (lire en ligne, consulté le )

- ↑ Bob Woodward (trad. de l'anglais par Jérôme Verdier), CIA : Guerres secrètes 1981-1987 [« Veil: the secret wars of the CIA 1981-1987 »], Paris, Stock, , 606 p. (ISBN 2-234-02086-7 et 978-2-234-02086-3), p. 527-546

- ↑ Sherry Sontag et Christopher Drew, Guerre froide sous les mers, p. 317-318, cahier photos

- ↑ Sherry Sontag et Christopher Drew, Guerre froide sous les mers, p. 287-302, 327, 346, 371

- ↑ Sherry Sontag et Christopher Drew, Guerre froide sous les mers, p. 339-340. Également évoqué dans Bob Woodward, CIA : Guerres secrètes 1981-1987 p. 530-531

- ↑ Sherry Sontag et Christopher Drew, Guerre froide sous les mers, p. 345-346

- ↑ Sherry Sontag et Christopher Drew, Guerre froide sous les mers, p. 359

- ↑ Sherry Sontag et Christopher Drew, Guerre froide sous les mers, p. 371-372, 414-422. Le Parche a notamment reçu neuf Presidential Unit Citations (PUC) (« USS Parche Dedicates Sail to Museum », PO2 Maebel Tinoko, Navy News, 29 août 2007) Le Halibut est le seul autre sous-marin à avoir reçu plusieurs PUC, une en 1968 et une en 1972. Le Richard B. Russell a reçu une PUC en 1987.

- ↑ Duncan Campbell, Surveillance électronique planétaire, p. 53-58

- ↑ Sherry Sontag et Christopher Drew, Guerre froide sous les mers, p. 404-405

- 1 2 (en) Seymour M. Hersh, « The Intelligence Gap : How the digital age left our spies out in the cold », The New Yorker, , p. 58-76 (lire en ligne)

- 1 2 (en) Neil King Jr., « Deep Secrets: As Technology Evolves, Spy Agency Struggles To Preserve Its Hearing », The Wall Street Journal, (lire en ligne)

- ↑ (en) James Bamford, The Shadow Factory : The Ultra-Secret NSA from 9/11 to the Eavesdropping on America, New York, Doubleday, , 395 p. (ISBN 978-0-385-52132-1), p. 215

- ↑ (en) Matthew M. Aid, « Eavesdroppers of the Kremlin: KGB SIGINT During the Cold War », dans Karl de Leeuw et Jan Bergstra, In The History of Information Security: A Comprehensive Handbook, Amsterdam/Oxford, Elsevier, (ISBN 978-0-444-51608-4), p. 497-522, notamment pages 497, 498, 512-513, 514.

- ↑ (en) Desmond Ball, « Soviet Signals Intelligence: Vehicular Systems and Operations », Intelligence and National Security, vol. 4, no 1, , p. 5-7 (DOI 10.1080/02684528908431982) ; (en) Desmond Ball et Robert Windrem, « Soviet Signals Intelligence (Sigint): Organization and Management », Intelligence and National Security, vol. 4, no 4, , p. 621, 658 (DOI 10.1080/02684528908432022). Ces informations sont également reprises dans l'ouvrage d'ensemble (en) Desmond Ball, Soviet Signals Intelligence (SIGINT), Canberra, Strategy and Defence Studies Centre, Australian National University, coll. « Canberra Papers on Strategy and Defence » (no 47), (présentation en ligne, lire en ligne).

- ↑ (en) David Kahn, « Soviet Comint in the Cold War », Cryptologia, vol. 22, no 1, , p. 7, 15-19 (DOI 10.1080/0161-119891886731), également publié dans le livre (en) David Kahn, How I Discovered World War II's Greatest Spy and Other Stories of Intelligence and Code, Boca Raton, Floride, CRC Press, , 489 p. (ISBN 978-1-4665-6199-1, lire en ligne), chap. 15 (« Soviet Comint in the Cold War »).

- ↑ (en) Jan Bury, « Breaking Unbreakable Ciphers. The Asen Georgiyev Spy Case », Cryptologia, vol. 33, no 1, , p. 74 (DOI 10.1080/01611190802319093)

- ↑ Duncan Campbell, Surveillance électronique planétaire, Paris, éditions Allia, (réimpr. 2005) (lire en ligne), p. 24

- ↑ (en) Nigel West, Historical Dictionary of Signals Intelligence, Lanham, Maryland, Scarecrow Press, , 370 p. (ISBN 978-0-8108-7187-8, lire en ligne), p. 93, 204

- ↑ (en) Jonathan Littell, « The Security Organs of the Russian Federation, a brief history, 1991-2004 », PSAN (Post-Soviet Armies Newsletter) Publishing House, Paris, (lire en ligne)

- ↑ Roger Faligot, Les services secrets chinois : De Mao aux JO, Nouveau Monde éditions, , 606 p. (ISBN 978-2-84736-302-9), p. 508-524

- ↑ (en) Mark A. Stokes, Jenny Lin et L.C. Russell Hsiao, The Chinese People’s Liberation Army Signals Intelligence and Cyber Reconnaissance Infrastructure, Project 2049 Institute, (lire en ligne)

- ↑ (en) Ian Easton et Mark A. Stokes, China’s Electronic Intelligence (ELINT) Satellite Developments : Implications for U.S. Air and Naval Operations, Project 2049 Institute, (lire en ligne)

- ↑ (en) « The Strategic Support Force: Update and Overview », sur The Jamestown Foundation - China Brief, (consulté le )

- 1 2 Duncan Campbell, Surveillance électronique planétaire, p. 24

- ↑ Jean-Marc Manach, « Frenchelon: la DGSE est en « 1ère division » », sur http://bugbrother.blog.lemonde.fr/, (consulté le )

- ↑ (en) Brouillon de Ben Fischer, “One of the Biggest Ears in the World”: East German SIGINT Operations, [lire en ligne (page consultée le 13 août 2016)] p. 5. L'article définitif est : (en) Ben B. Fischer, « “One of the biggest ears in the world” : East German SIGINT operations », International Journal of Intelligence and CounterIntelligence, vol. 11, no 2, , p. 142-153 (DOI 10.1080/08850609808435369)

- ↑ (en) Göksel Bozkurt, « Intel agency eyes surface-to-air missiles in region », Hürriyet Daily News, (lire en ligne)

- ↑ (en) Matthew M. Aid, « Profile of Turkish Signals Intelligence Agency », sur blog de Matthew M. Aid, (consulté le )

- ↑ (en) Joseph S. Bermudez Jr., « SIGINT, EW, and EIW in the Korean People’s Army : an Overview of Development and Organization », dans Alexandre Y. Mansourov, Bytes and Bullets in Korea : Information Technology Revolution and National Security on the Korean Peninsula, Honolulu, Asia-Pacific Center for Security Studies, (ISBN 0-9719416-9-6, lire en ligne), p. 234-275

- ↑ (en) Bart Jacobs, « Maximator: European signals intelligence cooperation, from a Dutch perspective », Intelligence and National Security, (DOI 10.1080/02684527.2020.1743538, lire en ligne, consulté le )

Voir aussi

Bibliographie

En français

- Duncan Campbell, Surveillance électronique planétaire, Paris, éditions Allia, (réimpr. 2005) (lire en ligne) (version augmentée et traduite en français du rapport « Interception Capabilities 2000 »(Archive.org • Wikiwix • Archive.is • Google • Que faire ?), publié pour le Parlement européen, )

- Richard Platt, Histoires d'espions, éditions Gallimard, collection Les Yeux de la Découverte, 1996. (ISBN 2-07-059533-1)

- Sherry Sontag et Christopher Drew, Guerre froide sous les mers : l'histoire méconnue des sous-marins espions américains (trad. de Blind Man's Bluff, 1998), Marines éditions, Rennes, 2004 (ISBN 2-915379-15-7 et 978-2-915379-15-0)

- Daniel Ventre, Philippe Guillot, Interceptions des Communications Electroniques, ISTE, Londres, 262 pages, janvier 2023, (ISBN: 9781784058906 et 9781784068905)

En anglais

- (en) Nigel West, Historical Dictionary of Signals Intelligence, Lanham, Maryland, Scarecrow, , 340 p. (ISBN 978-0-8108-7187-8, lire en ligne)

- (en) Desmond Ball, Signals intelligence (SIGINT) in South Korea, Canberra, Strategy and Defence Studies Centre, Australian National University, coll. « Canberra Papers on Strategy and Defence » (no 110), (ISBN 0-7315-2131-5, présentation en ligne, lire en ligne)

- (en) Desmond Ball, Signals intelligence (SIGINT) in South Asia : India, Pakistan, Sri Lanka (Ceylon), Canberra, Strategy and Defence Studies Centre, Australian National University, coll. « Canberra Papers on Strategy and Defence » (no 117), , 116 p. (ISBN 0-7315-2483-7, présentation en ligne, lire en ligne)

Articles connexes

- Satellite d'écoute électronique

- Echelon (dans le cadre du traité UKUSA) - TEMPEST

- HUMINT - IMINT - OSINT - MASINT - ELINT - GEOINT

- Guerre électronique

Liens externes

- (en) SIGINT News Group (forum d'échange)

- (fr) (société de surveillance)

- (en) Histoire des satellites SIGINT américains en orbite haute