Un logiciel malveillant ou maliciel, aussi dénommé logiciel nuisible ou programme malveillant ou pourriciel (de l'anglais malware [ˈmælwɛɚ][1]), est un programme développé dans le but de nuire à un système informatique, sans le consentement de l'utilisateur dont l'ordinateur est infecté. Il existe plusieurs méthodes utilisées par les pirates pour infecter un ordinateur, comme le phising (hameçonnage par e-mail) ou le téléchargement automatique d'un fichier par exemple.

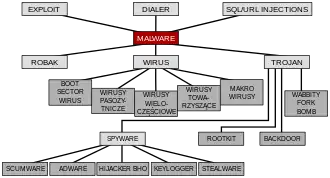

De nos jours, le terme « virus » est souvent employé, à tort, pour désigner toutes sortes de logiciels malveillants. En effet, les maliciels englobent les virus, les vers, les chevaux de Troie, ainsi que d'autres menaces. La catégorie des virus informatiques, qui a longtemps été la plus répandue, a cédé sa place aux chevaux de Troie en 2005.

Terminologie

Le terme « logiciel malveillant », dont l'usage est préconisé par la Commission générale de terminologie et de néologie en France, est une traduction du mot anglais « malware », qui est une contraction de « malicious » (qui signifie « malveillant », et non « malicieux ») et « software » (« logiciel »). Les synonymes utilisés sont : « maliciel »[2], « logiciel nuisible »[3], « logiciel pernicieux » (variante essentiellement employée au Canada)[4], « pourriciel »[5],[6], « antiprogramme »[7],[8],[4].

Classification

Les logiciels malveillants peuvent être classés en fonction des trois mécanismes suivants :

- le mécanisme de propagation (par exemple, un ver se propage sur un réseau informatique en exploitant une faille applicative ou humaine) ;

- le mécanisme de déclenchement (par exemple, la bombe logique — comme la bombe logique surnommée vendredi 13 — se déclenche lorsqu'un évènement survient) ;

- la charge utile (par exemple, le virus Tchernobyl tente de supprimer des parties importantes du BIOS, ce qui bloque le démarrage de l'ordinateur infecté).

La classification n'est pas parfaite, et la différence entre les classes n'est pas toujours évidente. Cependant, c'est aujourd'hui la classification standard la plus couramment adoptée dans les milieux internationaux de la sécurité informatique.

Dans une publication[9], J. Rutkowska propose une taxonomie qui distingue les logiciels malveillants suivant leur mode de corruption du noyau du système d'exploitation : ne touche pas au noyau (ie, applications, micrologiciel), corruption d'éléments fixes (code), corruption d'éléments dynamiques (données) et au-dessus du noyau (hyperviseurs).

Virus

Les virus sont capables de se répliquer, puis de se propager à d'autres ordinateurs en s'insérant dans d'autres programmes ou des documents légitimes appelés « hôtes ». Ils se répartissent ainsi : virus de secteur d'amorçage; de fichier ; de macro ; et de script. Certains intègrent des rootkits. Les virus peuvent s'avérer particulièrement dangereux et endommager plus ou moins gravement les machines infectées.

Vers

Les vers (worm) sont capables d'envoyer une copie d'eux-mêmes à d'autres machines. Ils peuvent être classés selon leur technique de propagation : les vers de courrier électronique ; Internet ; IRC ; les vers de réseau ; et ceux de partage de fichiers. Certains, comme le ver I Love You, ont connu une expansion fulgurante.

Chevaux de Troie

Les chevaux de Troie (Trojan horse) sont divisés en plusieurs sous-catégories, et comprennent notamment les portes dérobées, les droppers, les notificateurs, les logiciels espions (dont les keyloggers) etc. Ils ont chacun des objectifs spécifiques. Certains chevaux de Troie utilisent également des rootkits pour dissimuler leur activité.

Maldocs

Les maldocs (contraction du terme anglais malicious documents) sont des documents informatiques malveillants[10].

Ils se distinguent selon leur mécanisme de propagation :

- Maldoc de vulnérabilité

- Exploite une vulnérabilité préexistante.

- Exécute sa charge utile à l'ouverture.

- Exemple : document malveillant au format PDF.

- Maldoc de fonctionnalité

- A directement accès aux ressources du système.

- Fait passer sa charge d'un système à un autre.

- Exemples : documents malveillants aux formats AutoCAD, HTA, ou de suite bureautique contenant une macro[11]

Autres menaces

D'autres menaces existent. Elles ne sont pas dangereuses en elles-mêmes pour la machine, mais servent à installer des infections ou à réaliser des attaques DNS. Il s'agit des outils de déni de service (DoS et DDoS), des exploits, inondeurs, nukers, du pharming, et des programmes qui servent à créer des logiciels malveillants, en particulier les virtools, les générateurs polymorphes, ou les chiffreurs de fichiers. Les publiciels (adware) et les rogues (rançongiciels ou riskwares) ne sont pas non plus directement dommageables pour la machine. Il s'agit de programmes utilisant des techniques de mise en marché (ouverture de fenêtres intempestives, enregistrement automatique dans la barre URL, modification des liens référencés) bien souvent contraires à l'éthique.

Certains éléments, qui ne sont pas à l'origine conçus pour être malveillants, sont parfois utilisées à des fins illégales et/ ou compromettantes. Il s'agit notamment des composeurs, téléchargeurs, serveurs FTP, mandataires (proxy), Telnet et Web, clients IRC, canulars, utilitaires de récupération de mots de passe, outils d'administration à distance, décortiqueurs et moniteurs.

Environnement de prédilection

Les programmes malveillants ont été développés pour de nombreux systèmes d'exploitation et applications. Pourtant, certains d'entre eux n'ont jamais été concernés. En effet, les auteurs de virus privilégient les systèmes d'exploitation largement utilisés ; les systèmes comportant des vulnérabilités ; et ceux pour lesquels une documentation détaillée est disponible (puisqu'elle inclut des descriptions des services et des règles en vigueur pour écrire des programmes compatibles). Le volume de logiciels malveillants destinés à Windows et Linux est à peu près proportionnel à leurs parts de marché respectives.

Historique

La démocratisation massive de l'utilisation des ordinateurs fut accompagnée d'une explosion du nombre de virus. Ces derniers ont ensuite évolué parallèlement aux technologies. Dans les années 1980, ils visaient un ensemble de systèmes d'exploitation et de réseaux ; dans les années 1990, ils servaient surtout à dérober des informations confidentielles comme celles relatives aux comptes bancaires ou les mots de passe ; de nos jours, la majorité des virus exploitent les failles de Windows, le système d'exploitation le plus répandu à travers le monde.

Années 1940-1960 : La reproduction automatisée

Selon certains spécialistes, le concept de virus informatique trouve son origine dans les travaux de John von Neumann au sujet des automates mathématiques à reproduction automatique, célèbres dans les années 1940, et en 1951, il avait exposé plusieurs méthodes pour les créer. En 1959, Lionel Penrose, un mathématicien britannique, avait présenté ses propres théories sur le sujet, dans un article intitulé « Self-reproducing Machines »[12], publié dans le Scientific American. À la différence de Neumann, il décrit un modèle simple à deux dimensions pour cette structure qui peut être activée, se multiplier, muter et attaquer. Peu après la publication de l'article de Penrose, Frederick G. Stathl reproduit ce modèle en code machine sur un IBM 650. À cette époque, ces travaux n'étaient pas destinées à développer des virus informatiques. Elles ont ensuite servi de fondations à de nombreuses études réalisées plus tard sur la robotique et l'intelligence artificielle.

En 1962, un groupe d'ingénieurs des laboratoires Bell Telephone (composé de V. Vyssotsky, G. McIlroy et Robert Morris) créèrent un jeu — baptisé « Darwin » — qui consistait à suivre et détruire les programmes des concurrents, chacun des adversaires étant capable de se multiplier. Ce jeu est bâti autour d'un « arbitre » dans la mémoire de l'ordinateur qui définit les règles et l'ordre de bataille entre les programmes concurrents créés par les joueurs. Le jeu consiste à supprimer les programmes des concurrents et à contrôler le champ de bataille.

Années 1970 : les réseaux dédiés

Les premiers virus sont apparus dès les années 1970, notamment Creeper, sur des réseaux dédiés comme ARPANET (un réseau informatique de l'armée américaine, prédécesseur d'Internet). Ce virus était capable d'accéder à un système distant via un modem et de s'y insérer, affichant alors un message d'avertissement à l'utilisateur infecté : « I'M THE CREEPER : CATCH ME IF YOU CAN ». Peu après, le programme Reaper a été créé par des auteurs anonymes, avec pour but d'éliminer Creeper lorsqu'il le détectait. Il s'agissait en fait d'un autre virus, capable de se propager sur les machines mises en réseaux. En 1975, Pervading Animal, un autre jeu développé pour un Univac 1108 est apparu. Actuellement, les experts n'ont pas encore défini s'il s'agissait d'un virus ou du premier cheval de Troie.

Années 1980 : premières épidémies

Dans les années 1980, les virus sont apparus en nombre et les premiers chevaux de Troie ont été développés. Ces derniers n'étaient pas capables de se reproduire ni de se propager, mais une fois téléchargés et installés, ils endommageaient les systèmes. L'utilisation répandue des ordinateurs Apple II a suscité l'intérêt des auteurs de virus : la première épidémie de virus informatiques (notamment Elk Cloner via les disquettes de démarrage) à grande échelle a alors touché cette plate-forme.

En 1986, la première épidémie de virus informatique compatible avec IBM a été découverte. Il s'agissait de Brain, un virus furtif (en cas de tentative de lecture du secteur infecté, il affichait les données originales saines), capable d'infecter le secteur d'amorçage, mais dépourvu de charge utile, et donc inoffensif[13]. À la suite d'une perte de contrôle de ses auteurs, le virus se propagea à travers le monde en seulement quelques mois. C'est cette même année que Ralf Burger, un programmeur allemand, inventa les premiers programmes capables de se copier, en ajoutant leurs fichiers DOS exécutables au format COM.

En 1987, le célèbre virus Lehigh — qui tire son nom de l'université de Pennsylvanie éponyme qui l'a découvert — était le premier à endommager directement les données. En effet, il lançait une routine destructrice qui, finalement, supprimait toutes les données de valeur avant de s'auto-détruire. Il fut particulièrement étudié au sein de l'université de Lehigh et ne connut pas d'expansion à travers le monde. À cette époque, les utilisateurs commencèrent à considérer sérieusement les questions de sécurité informatique.

Le premier forum électronique consacré à la sécurité contre les virus fut ouvert le , le forum Virus-L sur le réseau Usenet, créé par Ken Van Wyk. Cette même année, le premier canular fit son apparition. Il consistait à répandre des rumeurs au sujet de nouveaux virus dangereux. Ce type de pratique n'est pas dangereux pour l'ordinateur lui-même (les canulars utilisent seulement de la bande passante), mais discrédite les utilisateurs qui y croient. Cette même année, Robert Morris lança un autre canular — qui traitait d'un prétendu virus capable de se propager sur les réseaux et de modifier les configurations du port et du lecteur — qui avait alors infecté 300 000 ordinateurs en moins de 12 minutes dans les deux États du Dakota. En , le ver Morris fut découvert, infectant plus de 600 systèmes informatiques aux États-Unis, y compris celui du centre de recherche de la NASA. Il exploitait une vulnérabilité d'UNIX sur les plates-formes VAX et Sun Microsystems, et utilisait plusieurs méthodes innovantes (comme la collecte des mots de passe) pour accéder aux systèmes. Ce ver était capable de se multiplier et envoyait un grand nombre de copies de lui-même, saturant ainsi complètement les réseaux. Les pertes globales engendrées par ce ver furent estimées à 96 millions de dollars américains. En 1988, l'antivirus nommé Dr. Solomon's Anti-Virus Toolkit (créé par Alan Solomon, un programmeur anglais) a vu le jour (sa société a ensuite été rachetée par l'entreprise américaine Network Associates devenue ensuite McAfee, Inc ; et en 1989, plusieurs autres antivirus, dont –V (développé par E. Kaspersky), F-Prot, ThunderBYTE, Norman Virus Control et Virscan for MS-DOS (créé par IBM) ont été mis au point.

Années 1990 : Le polymorphisme

En 1990, les auteurs de virus ont développé de nouvelles caractéristiques, notamment les virus polymorphes comme ceux de la famille Chameleon (basée sur d'autres virus célèbres comme Vienna et Cascade). Leurs codes étaient non seulement chiffrés, mais aussi automatiquement modifiés à chaque infection. Cette particularité les protégeait des antivirus de l'époque, alors basés sur la recherche contextuelle classique pour détecter des éléments de codes de virus connus. Peu après, les experts de la lutte contre les virus ont mis au point des algorithmes spéciaux capables d'identifier ce nouveau type de virus. Cette année marque également l'apparition de virus d'origine bulgare, comme Murphy, Nomenclatura, Beast ; et russe, avec Eterburg, Voronezh, LoveChild, etc. L'inauguration de l'EICAR (Centre européen de recherche contre les virus informatiques) a également eu lieu cette année à Hambourg. Elle regroupait des professionnels faisant partie des sociétés éditrices d'antivirus, et est considérée depuis comme l'une des organisations internationales les plus respectées.

En 1991, 300 exemplaires de virus étaient recensés. Au début de cette année, de nouveaux logiciels antivirus, notamment Norton Antivirus, Central Point Antivirus et Untouchable (ces deux derniers ont ensuite été rachetés par Symantec) ont été développés.

En 1992, le nombre de virus — principalement ceux s'attaquant au secteur d'amorçage — a explosé. Ils visaient alors le système d'exploitation le plus répandu, MS-DOS, sur les plates-formes les plus utilisées, en particulier l'IBM-PC. De nouveaux logiciels antivirus ainsi que des livres et des magazines consacrés aux virus informatiques ont alors été publiés. Cette même année, les autorités judiciaires du monde entier ont instauré des départements exclusivement consacrés à la lutte contre la cybercriminalité (par exemple, la brigade de criminalité informatique de New Scotland Yard). Le premier virus pour le système d'exploitation Windows, dénommé Win.Vir_1_4, est apparu ; il infectait les fichiers exécutables du système d'exploitation.

En 1993, de nouveaux virus dotés de nouvelles techniques d'infection, de pénétration des systèmes, de destruction des données et de dissimulation vis-à-vis des logiciels antivirus ont été développés (par exemple, PMBS et Strange). Cette même année, Microsoft lança son propre logiciel antivirus, nommé Microsoft AntiVirus (MSAV). Il était basé sur l'ancien Central Point AntiVirus (CPAV), et était inclus dans les versions standard de MS-DOS et de Windows. Malgré l'efficacité démontrée, le projet fini par être abandonné par la suite.

En 1994, les cédéroms faisaient partie des principaux vecteurs de propagation des virus ; le marché informatique a ainsi été inondé par une dizaine de milliers de disques infectés, et comme la désinfection était impossible, ils devaient alors être détruits.

En 1995, l’émergence des virus de macro (notamment dans MS Word et d'autres applications MS Office) a posé de nouveaux défis aux éditeurs de logiciels antivirus, alors amenés à développer de nouvelles technologies pour les détecter.

L'année 1996 marque le début des hostilités lancées par la communauté informatique clandestine contre les systèmes d'exploitation Windows 95 (par exemple le virus Boza) et Windows NT, ainsi que contre d'autres applications comme Microsoft Office. Le premier virus Windows détecté dans la nature était Win.Tentacle. En effet, ces virus étaient jusqu'alors principalement contenus dans des collections ou des journaux électroniques destinés aux auteurs de virus.

Le premier virus pour Linux, dénommé Linux Bliss, est apparu en ; les virus et chevaux de Troie visant ce système d'exploitation sont toutefois restés rares, vu sa faible popularité face à Microsoft Windows. Cette même année, le virus de macro ShareFune pour MS Word (versions 6 et 7) était le premier de son genre à se propager par courrier électronique (notamment via le client MS Mail). Le développement d'Internet et particulièrement celui de mIRC (Internet Relay Chat) ont été inévitablement accompagnés de celui des virus et des vers. 1997 est également l'année des scandales et des mesquineries entre plusieurs sociétés éditrices d'antivirus (notamment McAfee et Dr. Solomon's / Trend Micro contre McAfee et Symantec), au sujet de « tricheries » et de brevets. Le premier module exécutable malveillant Java, Java.StrangeBrew, est apparu en août.

Le , Melissa, le premier virus de macro MS Word avec fonction de ver Internet, a déclenché une épidémie mondiale. Une fois l'infection installée, ce virus balayait le carnet d'adresses de MS Outlook et envoyait sa propre copie aux 50 premières qu'il trouvait. Comme Happy99, Melissa agissait à l'insu de l'utilisateur mais les messages semblaient venir de l'utilisateur lui-même. Ce virus a forcé plusieurs sociétés comme Microsoft, Intel et Lockheed Martin à fermer momentanément leur système de messagerie. Les dégâts causés par ce virus sont estimés à plusieurs dizaines de millions de dollars américains. En novembre, une nouvelle génération de vers (Bubbleboy et KaKWorm), est apparue. Ils exploitaient une faille d'Internet Explorer, et se propageaient par courrier électronique sans pièce jointe, infectant l'ordinateur dès que le message était lu.

Vers le milieu de l'année 1999, le secteur antivirus s'est officiellement divisé en deux parties quant à l'attitude à adopter face au bogue de l'an 2000. La première était convaincue que la communauté informatique clandestine enverrait des centaines de milliers de virus capables de faire « le monde s'écrouler », et incitant donc largement les utilisateurs à installer un logiciel antivirus. La seconde partie tentait de maintenir le calme des utilisateurs paniqués. Aucun bogue apocalyptique n'a finalement eu lieu.

Années 2000 : Une expansion insatiable

Le , Timofonica est détecté comme le premier « virus » (qualifié ainsi par les journalistes) à utiliser — d'une manière réduite — les téléphones mobiles. En plus de la propagation par courrier électronique, ce virus était capable d'envoyer des messages vers des numéros aléatoires appartenant au réseau Movistar de Telefonica, le géant mondial des télécommunications. Il n'avait aucun effet dommageable sur les téléphones mobiles. Le virus Liberty a été découvert en . Il s'agit du premier cheval de Troie nuisible à viser le système d'exploitation Palm OS du Palm Pilot. Ce programme malveillant supprimait les fichiers mais n'était pas capable de se reproduire. Phage a ensuite été le premier véritable virus dit « classique » pour PalmOS. En 2000, le courrier électronique était considéré (en particulier par Kaspersky Lab) comme le principal vecteur de propagation des virus. Cette année, 37 nouveaux virus et chevaux de Troie ont été créés pour le système d'exploitation Linux, multipliant ainsi la quantité globale de virus lui étant destiné par sept. Jusqu'alors, les virus de macro étaient les plus répandus, avant d'être détrônés par les virus de script.

En 2001, le nombre d'attaques de virus et de vers (apparition des vers sans fichiers, existant uniquement dans la mémoire RAM) a continué d'augmenter, malgré les ripostes parallèles des éditeurs de logiciels antivirus. Les infections utilisaient surtout les vulnérabilités, le courrier électronique et Internet. Une nouvelle technique d'infection est apparue : il n'est plus nécessaire de télécharger des fichiers, une simple visite sur le site infecté suffit (voir téléchargement furtif). La majorité des utilisateurs ont été infectés par des programmes malveillants qui exploitaient les vulnérabilités d'Internet Explorer. L'utilisation d'autres vecteurs comme ICQ, IRC, MSN Messenger et les réseaux de partage de fichiers pour la propagation de programmes malveillants a également commencé à se développer. En 2001, les vers pour Windows constituaient la majorité des nouvelles menaces. L'ampleur des épidémies provoquées par CodeRed, Nimda, Aliz, BadtransII, ILoveYou, Magistr et SirCam a changé le monde de la sécurité informatique, et dicté la tendance pour l'évolution des programmes malveillants dans les années à venir. 2001 marque également l'augmentation des attaques sur Linux (par exemple Ramen, qui a infecté entre autres la NASA) ; la majorité de ces codes malveillants exploitent des vulnérabilités du système d'exploitation. La multiplication de ces menaces a montré le manque total de préparation des développeurs Linux, convaincus jusqu'alors que ce système d'exploitation était sûr.

En 2002, les virus de script et d'autres virus classiques ont quasiment disparu.

En 2003, deux attaques mondiales sur Internet ont été déclenchées : Lovesan et le ver Slammer. Ce dernier, qui exploitait une vulnérabilité des serveurs MS SQL pour se propager, a infecté plusieurs centaines de milliers d'ordinateurs dans le monde en quelques minutes seulement. Cette année, un nouveau type de chevaux de Troie est apparu, les chevaux de Troie proxy. À l'automne de cette année, les chevaux de Troie avaient dépassé les virus en nombre, et cette tendance tendait à continuer. En 2003, environ 10 virus de fichiers toujours actifs étaient dénombrés.

Le crash du vol 5022 Spanair d' pourrait être dû, en plus d'une erreur de pilotage, à un logiciel malveillant de type cheval de Troie, qui aurait empêché le système d'alerte de fonctionner[14].

Depuis les années 2000, 3 milliards de codes malveillants attaquent chaque année les ordinateurs dans le monde entier[15].

Les résultats préliminaires d'une étude de Symantec (société américaine productrice de logiciels de sécurité informatiques), publiée en 2008, suggèrent que "le taux de codes malveillants et d'autres programmes indésirables pourrait être supérieure à celui de logiciels légitimes". L'étude indique également qu'autant de logiciels malveillants ont été créés en 2007 que durant les 20 années précédentes[16]. En 2010, Symantec nomme la ville chinoise Shaoxing capitale mondiale des logiciels malveillants[17].

Selon les calculs de Microsoft de 2011, un téléchargement sur 14 à partir d'Internet peut contenir un code malveillant[18]. Les médias sociaux, selon Microsoft, et les sites de live streaming selon un rapport de l'AISP seraient les plus touchés[19].

Selon l'entreprise espagnole Panda Security, en 2012, 27 millions de nouveaux logiciels malveillants qui ont été identifiés soit 74 000 créés quotidiennement et parmi ces derniers les trois quarts étaient des chevaux de Troie. Ils infectent 31,98% des ordinateurs analysés dans le monde, allant de d'un taux de 54,89% en Chine à 20,25% en Suède, la proportion étant en baisse par rapport à 2011[20].

Auteurs de maliciels et motivations

Cyber vandalisme

Aux débuts du logiciel malveillant, certains, peu dangereux et peu répandus, étaient écrits par des programmeurs qui voulaient tester leurs propres capacités. D'autres, assez peu évolués, l'ont été par des étudiants en programmation informatique. Avec le développement d'Internet, des sites et des forums spécialisés, de nouvelles perspectives se sont ouvertes.

Professionnels

Certains anciens script kiddies ont continué à œuvrer dans le milieu de l'informatique underground. Ils forment désormais un réseau de professionnels très secret, auteurs d'épidémies particulièrement virulentes.

Scientifiques

Les auteurs de POC (Proof of Concept) se définissent eux-mêmes comme des chercheurs, dont la motivation ne serait pas pécuniaire, mais scientifique. Ils forment un petit groupe qui se consacre au développement de nouvelles méthodes de pénétration et d'infection des systèmes d'exploitation, cela sans être détectés par les logiciels antivirus. Ils ne dévoilent généralement pas le code source de leurs maliciels, mais discutent de leurs trouvailles sur des sites spécialisés.

Appât du gain

La principale motivation est sans conteste financière. En 1997, les premiers chevaux de Troie ont été développés avec pour but de récolter les mots de passe d'AOL (puis d'autres FAI), pour que leurs auteurs puissent accéder gratuitement à Internet. De nos jours, il s'agit de trouver et/ou de créer des clefs de licence (voir keygen) pour les logiciels payants, les auteurs de ce type de fraudes prônant le libre-partage des informations. Le cyber crime est également très répandu, pratiqué par des fraudeurs particuliers ou professionnels. Ils extirpent directement de l'argent aux utilisateurs via des rançongiciels ou des rogues ; créent puis vendent des réseaux de bots destinés à l'envoi massif de spam (ils sont ainsi rémunérés) ou aux attaques de DOS suivies de chantage (ces attaques visent surtout les boutiques en lignes, les sites bancaires et de jeux en ligne). Les chevaux de Troie espions sont utilisés afin de dérober de l'argent des comptes bancaires et Paypal. Les auteurs de logiciels malveillants et les hackers sont également rémunérés à développer et entretenir des moyens pour rediriger les navigateurs vers des sites web payants, ou contenant des programmes malveillants, en particulier grâce aux publiciels et aux composeurs.

Contre-mesures

Anti-virus

Les antivirus sont des logiciels conçus pour identifier, neutraliser et éliminer les logiciels malveillants.

Système de détection d'intrusion

Un système de détection d'intrusion (ou IDS: Intrusion Detection System) est un mécanisme destiné à repérer des activités anormales ou suspectes sur la cible analysée (un réseau ou un hôte). Il permet ainsi d'avoir une connaissance sur les tentatives réussies comme échouées des intrusions.

Ce sont plus spécifiquement les HIDS, pour Host based IDS, signifiant « Système de détection d'intrusion machine » qui sont conçus pour la détection de logiciels malveillants. Ils sont généralement dédiés à un matériel ou système d'exploitation. Généralement ils récupèrent les informations qui leur sont données par le matériel ou le système d'exploitation. Il y a pour cela plusieurs approches : signatures, comportement (statistiques) ou délimitation du périmètre avec un système d'ACL. Un HIDS se comporte comme un daemon ou un service standard sur un système hôte qui détecte une activité suspecte en s’appuyant sur une norme. Si les activités s’éloignent de la norme, une alerte est générée.

Analyse des logiciels malveillants

L'analyse des logiciels malveillants est devenue une tâche importante pour assurer la sécurité des systèmes informatiques. Elle fournit la compréhension nécessaire pour concevoir des contre-mesures efficaces et des stratégies d'atténuation appropriées.

Anti-logiciel malveillant

La journée anti-logiciel malveillant[21] est célébrée le de chaque année. Cette journée a été lancée en 2017 par l’entreprise de cybersécurité ESET afin de mettre en lumière les travaux des chercheurs travaillant dans le domaine de la sécurité de l’information et dans l’industrie en général. Cet événement vise aussi à rappeler l’importance d’être protégé dans un univers de plus en plus influencé par la technologie. La date du a été sélectionnée en l’honneur de Frederick Cohen et de Leonard Adleman. En effet, c’est le que Frederick Cohen, alors étudiant en ingénierie à l’Université de Californie du Sud, a présenté un prototype de programme malveillant dans le cadre d’un séminaire en informatique; programme que son professeur, Leonard Adleman, a par la suite baptisé comme virus informatique.

Notes et références

- Cet article est principalement issu de l'article de viruslist.com

- ↑ Prononciation en anglais américain retranscrite selon la norme API.

- ↑ « maliciel - traduction anglaise – dictionnaire français-anglais bab.la » (consulté le )

- ↑ « logiciel nuisible - traduction anglaise – dictionnaire français-anglais bab.la » (consulté le )

- 1 2 « IATE - IATE: entrée détaillée », sur Interactive Terminology for Europe (consulté le )

- ↑ « Lenovo a de nouveau préinstallé des pourriciels sur ses PC » (consulté le )

- ↑ « Komodia, la pieuvre du pourriciel qui se cache derrière le scandale Lenovo » (consulté le )

- ↑ « antiprogramme - traduction anglaise – dictionnaire français-anglais bab.la » (consulté le )

- ↑ « Science, technologie et industrie : tableau de bord de l'OCDE 2007 » (consulté le )

- ↑ (en) Joanna Rutkowska, « Introducing Stealth Malware Taxonomy », Black Hat Federal Conference, COSEINC Advanced Malware Labs, (lire en ligne [PDF])

- ↑ « Les maldoc », sur NoLimitSecu, (consulté le )

- ↑ « Qu’est-ce qu’une macro, qui la crée, et quels sont les risques en matière de sécurité ? », sur Office.com (consulté le )

- ↑ https://www.scientificamerican.com/magazine/sa/1959/06-01/ ,(en) Publication dans Scientific American de juin 1959 (accès payant)

- ↑ Brain a été fabriqué par deux frères pakistanais, Basit et Amjad. Source: DEFCON 19 : The history and the evolution of computer viruses, par Mikko Hypponen. Détail à 03:48.

- ↑ (en) « Malware implicated in fatal Spanair plane crash - Technology & science - Security », sur msnbc.msn.com, (consulté le ).

- ↑ Guy de Felcourt, L'usurpation d'identité ou l'art de la fraude sur les données personnelles, CNRS Editions, , 314 p.

- ↑ (en) symantec, « Symantec Internet Security Threat Report », Symantec, no Volume XIII,

- ↑ (en) « Symantec names Shaoxing, China as world's malware capital », sur engadget,

- ↑ (en) « Malware Is Posing Increasing Danger », sur wsj,

- ↑ (en) AISP, « Illegal Streaming and Cyber Security Risks : a dangerous status quo ? », AISP working paper, , p. 31 (lire en ligne)

- ↑ « Près d’un ordinateur sur trois a été infecté en 2012 », sur www.zdnet.fr, (consulté le ).

- ↑ « Antimalware Day: deux scientifiques en informatique ont marqué l’histoire en utilisant pour la première fois l’expression “virus informatique” »

Voir aussi

Articles connexes

- Criminalité informatique, Crimeware

- Fuite d'information

- Vulnérabilité (informatique)

- Logiciel espion

- Facticiel

- Regin (logiciel malveillant)

- Dieselgate

- Analyse des logiciels malveillants

Liens externes

- «Virus informatiques : le ver de trop ?», La Méthodes scientifique, France Culture, 5 février 2020

- Les virus et autres maliciels.

- (en) Malwares Complaints : site de lutte contre les auteurs de logiciels malveillants (en anglais).