Un ver informatique est un logiciel malveillant qui se reproduit sur plusieurs ordinateurs en utilisant un réseau informatique comme Internet. Il a la capacité de se dupliquer une fois qu'il a été exécuté. Contrairement au virus, le ver se propage sans avoir besoin de se lier à d'autres programmes exécutables.

Historique

Le terme « ver » (en anglais « worm ») a été utilisé pour la première fois[1] en 1975 par le romancier britannique John Brunner dans son roman Sur l'onde de choc.

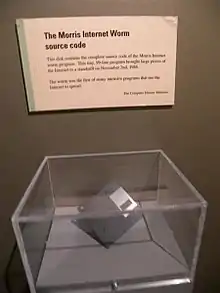

Le , Robert Tappan Morris, étudiant en informatique, mit en circulation ce qui a été appelé plus tard le ver de Morris et qui causa le crash d'un très grand nombre d'ordinateurs sur Internet. On pense que cela en affecta un dixième d'entre eux[2]. Durant le procès de Morris, la cour a estimé que le coût de l'élimination du virus peut être évalué entre 200 et 53 000 dollars. C'est cet événement qui est à l'origine de la création du CERT Coordination Center[3] et de la liste de diffusion Phage[4]. Quant à Morris, il est la première personne condamnée en vertu de la loi américaine sur les fraudes et les abus (Computer Fraud and Abuse Act)[5].

En 1997 se répand le premier ver de courrier électronique, connu sous le nom de ShareFun et écrit dans le langage macro WordBasic pour Microsoft Word 6/7[6]. La même année fut découvert le premier ver pouvant se propager via IRC, qui utilisait le fichier script.ini du programme mIRC[7].

En 1999, le ver de messagerie Melissa se répand dans le monde entier via Outlook et attire l'attention des médias. Des vers complexes apparaissent, tels que Toadie, qui infecte à la fois les fichiers DOS et Windows et se propage via IRC et le courrier électronique[8] et W32.Babylonia, qui est le premier logiciel malveillant à se mettre à jour[9].

En 2001 apparaissent les premiers vers dotés de leur propre moteur SMTP. À partir de ce moment, les vers ne dépendent plus de Microsoft Outlook (Express). En outre apparaissent les premiers vers pouvant se propager via ICQ ou les réseaux peer-to-peer. Le ver Code Red se diffuse largement, en exploitant une faille de sécurité dans les IIS de Microsoft[10]. En exploitant les vulnérabilités des services de réseau, les premiers vers sans fichiers peuvent alors apparaître, se propageant par les failles de sécurité et ne restant que dans la mémoire vive, de sorte qu'ils ne s'inscrivent pas dans le disque dur.

En 2003, le ver SQL Slammer se propage rapidement en exploitant une faille de sécurité dans Microsoft SQL Server. Le premier ver touchant les particuliers apparaît en avec W32.Blaster, qui exploite une faille de sécurité dans le système d'exploitation Microsoft Windows.

En 2004, le ver Sasser exploite une faille de sécurité dans les systèmes d'exploitation Windows (2000, XP, Server 2003) pour attaquer notamment des ordinateurs de particuliers. La première version du ver Mydoom, dont la propagation par mail est la plus rapide à ce jour[11], se propage mondialement. En outre, SymbOS.Caribe est le premier ver de téléphone mobile à se propager en utilisant la technologie de réseau Bluetooth sur les smartphones équipés du système d'exploitation Symbian OS.

En 2005, SymbOS.Commwarrior est le premier ver à pouvoir s'envoyer via MMS. La propagation des vers de téléphones portables est désormais signalée par plusieurs fabricants de logiciels antivirus.

En février 2006, Leap est le premier ver touchant les systèmes d'exploitation MacOS d'Apple. En mars, un groupe de recherche néerlandais dirigé par le professeur d'université Andrew Tanenbaum publie le premier ver informatique pour les puces radio RFID. Une injection SQL dans le programme de base de données Oracle permet au programme de 127 octets de se propager de manière indépendante[12].

En 2008, la propagation du ver Agent.btz pousse le commandement stratégique des États-Unis à publier une directive interdisant l'utilisation de clés USB personnelles et d'autres dispositifs de stockage amovibles sur le réseau informatique, ainsi que l'utilisation de l'AutoRun[13],[14].

En 2010, le ver Stuxnet, d'une complexité très élevée qui se reflète dans l'exploitation de quatre vulnérabilités zero-day pour Windows et une taille de fichier très minime, est utilisé afin de prendre le contrôle de WinCC, un logiciel SCADA de Siemens[15].

Mode opératoire

Le concept de ver vient des quines ou programmes autoreproducteurs qui eux-mêmes sont issus d'idées des logiciens John von Neumann et W. V. Quine.

Un ver, contrairement à un virus informatique, n'a pas besoin d'un programme hôte pour se reproduire. Il exploite les différentes ressources de l'ordinateur qui l'héberge pour assurer sa reproduction.

L'objectif d'un ver n'est pas seulement de se reproduire. Le ver a aussi habituellement un objectif malfaisant, par exemple :

- espionner l'ordinateur où il se trouve ;

- offrir une porte dérobée à des pirates informatiques ;

- détruire des données sur l'ordinateur où il se trouve ou y faire d'autres dégâts ;

- envoyer de multiples requêtes vers un site Internet dans le but de le saturer (attaque par déni de service).

L'activité d'un ver a souvent des effets secondaires comme :

- le ralentissement par saturation de la machine infectée ;

- le ralentissement par saturation du réseau utilisé par la machine infectée ;

- le plantage de services ou du système d'exploitation de la machine infectée.

Des vers écrits sous forme de scripts peuvent être intégrés dans un courriel ou sur une page HTML (chevaux de Troie). Ces vers sont activés par les actions de l'utilisateur qui croit accéder à des informations lui étant destinées.

Un ver peut aussi être programmé en C, C++, Delphi, assembleur, ou dans un autre langage de programmation. La plupart du temps, les vers utilisent des failles de logiciels pour se propager. Ces failles sont habituellement corrigées par les éditeurs de logiciel dès que les vers apparaissent. En téléchargeant les versions les plus récentes de ces logiciels dès qu'elles apparaissent, on peut réduire grandement la probabilité d'être infecté par des vers informatiques.

Les données qui sont corrompues ou détruites par un ver informatique sont généralement irrécupérables.

Les caractéristiques

Le ver est souvent transmis aux ordinateurs de différentes manières, telles que le courrier électronique, des programmes source obscurs, des sites de forum, des DVD et des CD de jeux piratés, des clés usb.

Le ver est conçu pour se copier d'un ordinateur à un autre automatiquement. Tout d'abord, il prend le contrôle des propriétés qui transmettent des fichiers ou des informations sur l'ordinateur. Une fois qu'un ver entre dans votre système, il peut partir tout seul. Cela peut entraîner un trafic réseau important en raison de l'effet domino, ce qui ralentit les réseaux des lieux de travail et l'ensemble de l'Internet. Les nouveaux vers se propagent très rapidement lorsqu'ils apparaissent. Le ver est une sous-classe de virus. Un ver se propage généralement sans action de l'utilisateur et distribue des copies complètes de lui-même (éventuellement modifiées) de réseaux en réseaux. Un ver peut consommer de la mémoire ou de la bande passante réseau, ce qui peut entraîner une panne d'ordinateur.

Comme les vers n'ont pas besoin d'un programme ou d'un fichier "support" pour se répandre, ils peuvent ouvrir un tunnel dans votre système et permettre à une autre personne de contrôler votre ordinateur à distance. Des exemples de vers récents incluent les vers Sasser et Blaster.

Les classes de vers

Vers peer-to-peer (P2P)

Le peer-to-peer est une forme de réseau qui relie les ordinateurs du réseau sans serveur, c'est-à-dire qui établit une connexion directe entre les utilisateurs individuels. La plupart des réseaux de partage de fichiers sur Internet, tels que Kazaa, Morpheus ou les systèmes BitTorrent utilisent la technologie P2P. Un ver peut se propager de trois manières différentes dans un réseau de partage de fichiers :

- La première manière est que le ver se copie dans le dossier partagé à partir duquel les autres utilisateurs peuvent télécharger des fichiers. Pour ce type de ver, une dénomination correcte du fichier contenant le ver est importante, car plus d'utilisateurs téléchargent un fichier avec un nom intéressant qu'un fichier avec un nom généré de manière aléatoire. Ce type de distribution dans les réseaux de partage de fichiers est simple, mais pas très efficace, car les réseaux de partage de fichiers échangent généralement des fichiers plutôt volumineux et presque tous les programmes de partage de fichiers disposent désormais de filtres efficaces pour exclure certains formats de fichiers suspects.

- La deuxième méthode de propagation du ver utilise un protocole P2P pour proposer un fichier infecté comme résultat de recherche (un fichier .torrent par exemple) à d'autres utilisateurs du réseau P2P chaque fois qu'ils effectuent une recherche. L'utilisateur copie alors le ver sur son ordinateur et l'infecte à l'ouverture du fichier. Cette méthode de propagation est très efficace si la taille du fichier du ver est approximativement la même que celle du fichier recherché.

- La troisième méthode consiste pour le ver à attaquer une vulnérabilité chez ses voisins du réseau P2P. Cette méthode peut atteindre une vitesse de propagation très importante lorsqu'aucune action de l'utilisateur (comme le téléchargement d'un fichier et son lancement sur l'ordinateur) n'est requise. Le ver infecte alors ces systèmes de manière entièrement automatique. Une fois que le ver est également capable de visualiser une liste des voisins de chaque client infecté sur le réseau P2P, il peut les cibler. Cela permet au ver d'éviter d'être détecté car il n'a pas besoin d'effectuer un nombre excessif de connexions à d'autres systèmes sur Internet, ce qui est considéré comme un comportement anormal par les systèmes de protection. Un réseau P2P est basé sur le fait que chaque utilisateur établit de nombreuses connexions avec les autres participants, ce qui rend la détection du ver beaucoup plus difficile en fonction du trafic qu'il génère.

Vers de courrier électronique

De nombreux vers utilisent les e-mails pour se propager, en envoyant soit le fichier exécutable contenant le ver, soit un lien hypertexte vers celui-ci. Les e-mails peuvent être envoyés soit via une prise de contrôle à distance de programmes de messagerie pré-installés, tels que Microsoft Outlook, soit par un sous-programme SMTP propre au ver. L'adresse électronique du destinataire se trouve souvent dans des carnets d'adresses préinstallés. Toutefois, d'autres fichiers sur les disques durs (tels que les fichiers Internet temporaires) peuvent également être utilisés par le ver, ou les adresses électroniques de sites Web spéciaux (tels que les livres d'or en ligne) peuvent être utilisées pour la distribution initiale. Des exemples notoires de cette méthode de propagation sont Loveletter (aussi connu sous le nom ILOVEYOU), qui s'est répandu de façon explosive par courrier électronique en , ou Netsky.

Vers de messagerie instantanée

Les programmes de messagerie instantanée tels que WhatsApp, ICQ, Windows Live Messenger ou Skype sont également vulnérables aux logiciels malveillants en raison de leur connexion à Internet. Un ver de ce type se propage en envoyant à un utilisateur un lien vers une page web contenant le ver. Si l'utilisateur clique sur le lien, le ver est alors installé et exécuté sur l'ordinateur de l'utilisateur, les applications de messagerie instantanée tendant à ne pas avoir d'analyseur HTML propre et à utiliser plutôt celui du navigateur par défaut de l'utilisateur. Une fois installé, le ver se propage en envoyant le lien à tous les contacts enregistrés dans l'ordinateur infecté.

Vers de médias amovibles

Les dispositifs de stockage amovibles sont des supports de données échangeables pour les ordinateurs, tels que les clés USB. Ces vers se copient sur les supports de données de manière indépendante, afin de se propager d'un ordinateur à l'autre. Contrairement aux types de ver évoqués jusqu'à présent, celui-ci n'utilise pas de réseau pour se propager. Il peut profiter du démarrage automatique du support de données[16].

Vers IRC

Les clients IRC sont des programmes qui permettent à n'importe quel utilisateur d'échanger des messages texte avec d'autres utilisateurs pratiquement en temps réel via Internet Relay Chat. La plupart des programmes IRC utilisent pour se connecter au serveur IRC un script spécial, qui est exécuté lorsque le programme est lancé. Ce script contient des commandes que le programme IRC exécute. Ces commandes comprennent la connexion à un canal, la rédaction de messages, mais aussi l'envoi de fichiers. Un ver IRC qui a infecté un ordinateur cherche des programmes IRC qu'il peut utiliser pour se propager : lorsqu'il trouve un tel programme, il modifie le script, qui est automatiquement chargé. La prochaine fois que le programme IRC sera lancé, le ver enverra automatiquement le script à tous les utilisateurs dans un salon de discussion. Si un utilisateur accepte le téléchargement et ouvre le fichier téléchargé, tout le processus est répété. Actuellement, il existe des vers IRC pour au moins cinq programmes IRC (mIRC, pIRCh, vIRC, dIRC et Xircon).

Mesures de sécurité

Les mesures à mettre en place afin d'éviter l'infection d'un système d'information par un ver informatique sont plurielles :

Prévention contre l'ingénierie sociale

Les moyens techniques atteignent leurs limites lorsqu'il s'agit de se protéger contre une influence psychologique sur l'utilisateur (social engineering), par exemple par le biais d'un e-mail d'apparence légitime l'invitant à télécharger une pièce jointe infectée. Il est toutefois conseillé d'informer les utilisateurs des risques, à l'occasion par exemple de campagnes de lutte contre l'hameçonnage. L'éducation des utilisateurs rend plus difficile pour un expéditeur de ver de persuader l'utilisateur d'ouvrir un fichier compromis, comme une pièce jointe de courriel.

Traitement des pièces jointes d'e-mail et autres fichiers provenant de sources externes

Il est conseillé de ne pas ouvrir de fichiers non sollicités provenant de pièces jointes à des courriels ou d'autres sources, ce même s'ils proviennent d'un expéditeur connu du destinataire. En effet, le fait que l'expéditeur soit connu ne constitue pas une garantie de sécurité :

- l'expéditeur peut avoir une adresse mail très proche (à un caractère près, parfois même s'appuyant sur la ressemblance entre certains caractères, : O / 0, I / l / 1, - / _, etc.), dans une tentative d'usurpation d'identité d'un expéditeur connu ;

- un attaquant peut avoir compromis l'adresse e-mail d'un expéditeur connu, par exemple en dérobant ses identifiants ;

- l'expéditeur connu peut lui-même être victime d'un ver qui se sert de sa boîte mail comme moyen de propagation.

Les fichiers peuvent être vérifiés au préalable pour voir s'ils contiennent des logiciels malveillants généralement connus (voir la section sur les scanners de virus ci-dessous).

Les fichiers destinés à une application spécifique (tels que les fichiers musicaux avec l'extension .mp3 ou les fichiers image .jpg et .jpeg), ne devraient pas être simplement consultés avec l'option "ouvrir", mais via l'option "ouvrir avec" du menu contextuel, en sélectionnant le programme correspondant. Cette mesure de précaution vise à éviter d'être induit en erreur par une double extension de fichier, qui exploite la dissimulation des extensions de fichier connues (activée par défaut sur les systèmes d'exploitation Microsoft après Windows 95) pour faire croire à l'utilisateur que le fichier infecté vacances.jpeg.exe, qui est en fait un exécutable, est simplement une photo au format JPEG puisqu'elle apparaît simplement comme vacances.jpeg à ses yeux.

En particulier, les documents Office (y compris les fichiers .doc / .docx, .xls / .xlsx, .ppt / .pptx et .rtf) provenant de sources externes ne devraient pas être ouverts avec le programme Office installé pour une simple consultation : en effet, cela fait inutilement courir le risque qu'une macro (un petit programme) stockée dans le document soit exécutée. Il est préférable d'utiliser une application qui peut afficher et imprimer un tel fichier sans offrir la possibilité d'exécuter une macro.

Protection logicielle

Scan antivirus

Un scan antivirus à pour objectif de détecter les virus, vers et chevaux de Troie notoires et de tenter de les bloquer ainsi que de les éliminer.

Arguments en faveur de l'utilisation des scans antiviraux

L'efficacité de la solution antivirale est maximale lorsque le logiciel malveillant est détecté par le scan antivirus avant que le fichier incriminé ne soit exécuté pour la première fois sur le système informatique qu'il protège. Il est donc conseillé de scanner tout nouveau fichier provenant d'une source externe (support amovible, page Web, pièce jointe d'e-mail) avec un logiciel antivirus mis à jour avant de l'exécuter ou de le lire.

Afin d'exclure d'autres voies d'infection, il est également recommandé d'effectuer un scan sur les fichiers issus d'un réseau partagé, dans le cas où une infection intermédiaire par l'un des autres systèmes ne peut être exclue.

Limites des scans antiviraux

Un antivirus, pour détecter les logiciels malveillants, utilise une méthode de recherche par « comparaison de signatures » : il analyse les fichiers qui lui sont soumis pour y rechercher des signatures virales connues. De fait, il ne peut pas détecter les logiciels malveillants qui ne lui sont pas (encore) connus, et un antivirus ne peut donc déterminer avec certitude qu'un fichier est exempt de tout virus, mais seulement des virus connus de lui. Dès lors, une « course » a lieu entre les programmeurs de vers, qui essaient de garder le ver aussi caché que possible ou de modifier une variante connue de telle sorte qu'elle ne soit plus détectée et le concepteur d'un logiciel antivirus, qui lui essaie de maintenir sa base de données de signatures à jour.

Le logiciel antivirus ayant par nature toujours un temps de retard sur les menaces, il contient également des composants qui surveillent les processus en cours d'utilisation dans le système informatique, afin de détecter les activités suspectes trahissant potentiellement des logiciels malveillants, même si ceux-ci ne sont pas connus du scan antivirus. Les méthodes de détection et la dissimulation des activités malicieuses des virus et vers sont donc l'objet d'une « course » similaire.

Un programme malveillant, dès lors qu'il commence à s'exécuter, peut désactiver le logiciel antivirus ou manipuler le système de telle sorte que les programmes malveillants ne soient plus détectés par le scanner de virus (voir rootkit).

Exemples de vers sur Internet

Les vers peuvent être introduits par de petites fenêtres contenant des messages accrocheurs qui apparaissent lors de la navigation sur Internet. Au moment où le lien est cliqué, le ver pénètre dans l'ordinateur. Exemples d'articles dans certaines fenêtres :

- Félicitations vous venez d'être tiré au sort pour un séjour aux Etats-Unis.

- Vous avez reçu un bonus sur votre carte Visa.

- Vous êtes le 1.000.000 visiteurs !! Vous venez de gagner un smartphone.

Le ver SAMY (en), créé par Samy Kankar, a infecté plus d'un million d'utilisateurs Myspace en seulement 20 heures. Voici ce qu'affichait le ver à l'écran des utilisateurs infectés : “mais par-dessus tout, Samy est mon héros”. Chaque personne visitant un profil infecté se faisait infecter à son tour.

Le ver Facebook qui se propage à travers Facebook Messenger, qui est un système de messagerie instantanée incorporé au réseau social Facebook. Une personne infectée va automatiquement envoyer un message à tous ses contacts avec un lien vers un site permettant de télécharger le ver.

Les vers dans les œuvres de fiction

- Dans le roman Sur l'onde de choc (1975), John Brunner, Nick Haflinger, informaticien de génie et esprit rebelle, se sert d'un ver informatique (appelé couleuvre) pour infester tous les réseaux et dévoiler automatiquement toute information compromettante.

- Dans l'épisode 13 de la troisième saison de la série 24 heures chrono, Nina Myers déclenche un virus dans les systèmes informatiques de la Cellule anti-terroriste.

- Dans le roman Forteresse Digitale de Dan Brown, la NSA reçoit un ver informatique qui détruit ses protections et menace de dévoiler au monde ses documents classés secret-défense.

- Dans le film Terminator 3, Skynet se révèle être un ver informatique.

- Dans le film Opération Espadon, un ver est utilisé pour détourner de l'argent.

- Dans le Film Die Hard 4, un ver informatique contamine les ordinateurs de hackers et sert de détonateur pour les faire exploser lorsque la touche Delete est enfoncée.

- Dans le Film Hackers, un ver est utilisé pour récupérer de l'argent.

- Dans le Film Mission-G (G-Force), La taupe met un ver dans l'assistant numérique afin de rentrer dans l'ordinateur qui contient ClunterStorm.

- Dans le livre de l'auteur allemand Karl Olsberg (de) "Das System" un ver nommé Pandora (une intelligence artificielle) contamine Internet. Dans le Film Hacker, Chen Dawai démasque le coupable d'une attaque informatique.

- Dans le jeu vidéo Metal Gear Solid 2, édité et développé par Konami, Emma Emmerich utilise un ver informatique pour empêcher le lancement de la plateforme de combat GW.

Notes et références

- ↑ Brunner, John (1975). The Shockwave Rider. New York: Ballantine Books. (ISBN 978-0-06-010559-4).

- ↑ (en) « The Submarine », PaulGraham.com,

- ↑ (en) « Security of the Internet », CERT Division,

- ↑ (en) « Phage List », SecurityDigest.org

- ↑ (en) J. Dressler, Cases and Materials on Criminal Law, St. Paul, MN, Thomson/West, , 1044 p. (ISBN 978-0-314-17719-3), « United States v. Morris »

- ↑ « Kaspersky Threats — ShareFun », sur threats.kaspersky.com (consulté le )

- ↑ « Kaspersky Threats — Septic », sur threats.kaspersky.com (consulté le )

- ↑ (en) « Toadie Description | F-Secure Labs », sur www.f-secure.com (consulté le )

- ↑ (en) « Babylonia Description | F-Secure Labs », sur www.f-secure.com (consulté le )

- ↑ CAIDA: Center for Applied Internet Data Analysis, « CAIDA Analysis of Code-Red », sur CAIDA (consulté le )

- ↑ « CNN.com - Security firm: MyDoom worm fastest yet - Jan. 28, 2004 », sur edition.cnn.com (consulté le )

- ↑ « How to Write an RFID Worm », sur www.rfidvirus.org (consulté le )

- ↑ Noah Shachtman, « Insiders Doubt 2008 Pentagon Hack Was Foreign Spy Attack (Updated) », Wired, (ISSN 1059-1028, lire en ligne, consulté le )

- ↑ (en-US) William J. Lynn III, « Defending a New Domain », Foreign Affairs, (ISSN 0015-7120, lire en ligne, consulté le )

- ↑ « Is Stuxnet the 'best' malware ever? », sur archive.vn, (consulté le )

- ↑ « News from the Lab Archive : January 2004 to September 2015 », sur archive.f-secure.com (consulté le )

Voir aussi

Articles connexes

- Logiciel malveillant

- Scanner de vulnérabilité

- Here you have

- Quine (informatique)

Liens externes

- Ver informatique - Comment ça marche

- RFC1135 - The helminthiasis of the Internet (en anglais)