WannaCry, aussi connu sous le nom WannaCrypt[1],[2], WanaCrypt0r 2.0[2] ou similaires, est un logiciel malveillant de type rançongiciel auto-répliquant[3].

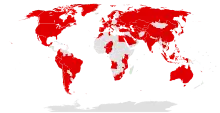

En , il est utilisé lors d'une cyberattaque mondiale massive, touchant plus de 300 000 ordinateurs[4], dans plus de 150 pays[5],[6],[7],[8], principalement en Inde, aux États-Unis et en Russie[2],[9],[10],[11] et utilisant le système obsolète Windows XP[12] et plus généralement toutes les versions antérieures à Windows 10 n'ayant pas effectué les mises à jour de sécurité, en particulier celle du (bulletin de sécurité MS17-010)[8].

Cette cyberattaque est considérée comme le plus grand piratage à rançon de l'histoire d'Internet[6],[13], l'office européen des polices Europol la qualifiant « d'un niveau sans précédent »[14] et ajoutant « qu'il ne faut en aucun cas payer la rançon »[15].

Parmi les plus importantes organisations touchées par cette attaque, on retrouve notamment les entreprises Vodafone, FedEx, Renault, Telefónica, le National Health Service, le Centre hospitalier universitaire de Liège, le ministère de l'Intérieur russe ou encore la Deutsche Bahn[16],[2].

Ce logiciel malveillant utilise la faille de sécurité EternalBlue exploitée par la NSA et volée par les Shadow Brokers, un groupe de pirates informatiques. Cette faille a été corrigée depuis le mois de par Microsoft via le bulletin MS17-010 dans le cadre de son Patch Tuesday.

Ce virus a refait parler de lui en s'attaquant le à une des usines du groupe automobile Honda, située à Sayama, au Japon, et cela intervient cinq jours avant le début d'une autre grande cyberattaque mondiale, NotPetya.

L'attaque

Contexte

Les premières infections ont eu lieu en Espagne ou au Royaume-Uni[8] avant de se répandre dans le reste du monde en quelques heures. La première nuit, le nombre supposé de contaminations s'élevait à 100 000 systèmes Windows. Il semblerait que les premières traces du virus remontent au mois de février précédent[17]. Certaines compagnies ont fait le choix d'arrêter les chaînes de production contaminées pour tenter de stopper la propagation.

Le système national de santé britannique (NHS) est l'une des principales victimes du ransomware. Cinquante hôpitaux du NHS[6],[5],[18],[8], c'est-à-dire 20 % d'entre eux, sont concernés[12]. En effet, ils possèdent des dizaines de milliers d’ordinateurs utilisant encore Windows XP[18].

Il a été possible de retarder la propagation du virus en enregistrant un nom de domaine spécifique, un killswitch, ce qu'a fait un chercheur britannique[6],[19]. Il s'agirait d'une sécurité conçue par les développeurs du logiciel eux-mêmes[2]. Le virus se propage tant que le nom de domaine défini précédemment n'est pas enregistré, mais l'étape de propagation s'inhibe si tel est le cas[6],[17]. Il s'agissait de iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Ce répit a été de courte durée puisque le virus s'est adapté dès lors. Au moins deux autres variantes se sont répandues peu de temps après, dont une ne comportant pas une sécurité par nom de domaine[3]. Le nom de domaine issu d'une de la seconde de ces variantes est ifferfsodp9ifjaposdfjhgosurijfaewrwergwea.com[20], les deux ayant le même suffixe. Plusieurs autres « coupe-circuits » ont au fur et à mesure été repérés[10]. Il comporte aussi un redémarrage automatique en cas d'interruption de l’exécution[8]. De même, outre le chiffrement des fichiers de travail de l'utilisateur, le logiciel modifie des volumes systèmes afin de gêner les anti-virus ne s'étant pas activés à temps[8].

La BBC affirme que ce virus serait l'expression d'un mécontentement envers la politique de Donald Trump[21],. Certains journalistes font le rapprochement avec le refus d'Apple de partager des techniques sensibles avec la NSA lors d'une des enquêtes contre le terrorisme de cette dernière, en 2015[22].

Caractéristiques

Comme la plupart des virus informatiques, celui-ci se transmet par le réseau local[23] et Internet[21] via des pièces jointes contaminées[6],[8] envoyées par un grand nombre d'e-mails[24] via un botnet[3].

De manière commune à tous les ransomwares, une fois la contamination effectuée, le virus chiffre tous les fichiers sur l'ordinateur concerné et affiche une demande de rançon à l'utilisateur.

Il se propage ensuite en se connectant à d'autres ordinateurs vulnérables[12], ce de manière totalement autonome[3]. Le système d'exploitation Linux, possédant en partie une intégration du protocole Samba, ne semble pas ciblé[18].

Ce ransomware se caractérise par la rapidité de son attaque[10], affectant des centaines de milliers de machines par le monde en un week-end. La fréquence d'attaque a été d'au moins une tentative par seconde[10] et de 226 800 adresses IP[11] affectées à son point fort. Ni la piste d'une organisation criminelle, ni celle d'une attaque étatique (ou soutenue par un État) n'est écartée[17]. Europol affirme qu'aucun pays n'est particulièrement visé[23].

La rançon demandée est, ici aussi, une somme en bitcoins[23], d'une valeur relativement basse[17] comprise entre 300[23] et 600 dollars[21],[2],[18]. Elle est initialement de 300 pour ensuite s'élever à 600 après trois jours si l'utilisateur n'a toujours pas payé, les données sont ensuite supprimées après sept jours[6],[17]. Les malfaiteurs comptent sur le grand nombre d’infections[17]. Normalement, une fois la rançon payée, une clé de chiffrement détenue par les hackers permet de déverrouiller l'ordinateur, mais rien ne le garantit. En effet, le code analysé montre que le déchiffrement des fichiers nécessite une intervention manuelle de la part des malfaiteurs[18].

Des spécialistes affirment donc que, même si la rançon est payée, les utilisateurs ont peu de chance de voir leur fichiers déchiffrés et de pouvoir les récupérer[10]. De même, aucune récupération de fichiers avec succès n'a été repérée jusqu'alors[10]. Les transactions en bitcoins étant publiques, les malfaiteurs auraient reçu 51,92 bitcoins[25], soit plus de 95 000 dollars au moment de l'attaque[26],[27],[28]. Un robot Twitter a été créé dans le but de montrer l'augmentation de cette somme[29].

Réactions et conséquences

Compte tenu de l'ampleur de l'impact potentiel pour ses clients et leurs entreprises, Microsoft a exceptionnellement mis à disposition des mises à jour de sécurité pour les plates-formes qu'elle ne maintient plus, c’est-à-dire Windows XP, Windows 8 et Windows Server 2003[1],[5]. La firme affirme que Windows 10 n'est pas concerné[30],[14]. Brad Smith (en), dirigeant de la firme, pointe du doigt la responsabilité des agences de renseignement dans les affaires de ce type[9],[31] et espère qu'elle leur fera prendre conscience de leur responsabilité[30] : « Cette attaque fournit un nouvel exemple pour illustrer le problème de l’entreposage des failles par les gouvernements »[32].

En France, le Parquet de Paris a confié une enquête en flagrance à l'Office central de lutte contre la criminalité liée aux technologies de l'information et de la communication[6] pour « accès et maintien frauduleux dans des systèmes de traitement automatisé des données », « entrave au fonctionnement de ces systèmes » et « extorsions et tentatives d'extorsion. » L'office européen des polices Europol travaille aussi sur cette affaire[14]. Cette attaque aurait causé des dizaines de millions de dollars de dégâts[33].

Les internautes ayant vu leur ordinateur infecté sont invités à garder une copie des fichiers chiffrés. En effet, il est possible qu'un chercheur trouve par la suite un moyen de les déchiffrer[17].

En Suisse, la Centrale d'enregistrement et d'analyse pour la sûreté de l'information a déclaré que la cyberattaque a infecté près de 200 machines au pays[34].

Quelques jours plus tard, une deuxième cyberattaque de grande ampleur, Adylkuzz, a frappé des centaines de milliers d'ordinateurs ; elle exploite les mêmes failles de sécurité que WannaCry[11],[35]. Puis, le , une autre cyberattaque de grande ampleur, NotPetya, a affecté des centaines de milliers d'ordinateurs, en exploitant également ces vulnérabilités.

Enquête et soupçons

La recherche se tourne vers le « patient zéro », c'est-à-dire le premier ordinateur à avoir été infecté[4].

Bien qu'il soit assez difficile de repérer avec précision l'origine de l'attaque, des chercheurs spécialistes en sécurité informatique ont communiqué au sujet d'un lien probable avec la Corée du Nord. L'ingénieur Neel Nehta, informaticien, employé de la société Google, a mis en ligne des portions de code source qui démontreraient certaines similitudes entre ce nouveau virus et une autre série de piratages attribués à ce pays asiatique[36]. Les hackers nord-coréens soupçonnés appartiennent au collectif Lazarus Group (en)[37], s'étant fait remarquer en 2007, comme l’affirme Kaspersky[11].

D'autres chercheurs ont également fait le lien avec des pirates informatiques chinois[38]. Les experts de Flashpoint ont analysé les messages de rançon de WannaCry dans 28 langues différentes. Leurs résultats montrent que les pirates parlent couramment chinois dont le message est grammaticalement mieux construit et contient plus d'informations. Les autres traductions ont été obtenues à partir du message anglais (contenant une faute grammaticale grave) et de Google Traduction. Les bouts de programme pointant vers le collectif Lazarus Group (en) auraient pu n'être implantés dans le malware qu'afin de couvrir les traces des pirates.

En août 2017, le chercheur britannique, Malwaretech, qui avait aidé à stopper le virus est arrêté à Las Vegas où il était à l'occasion de la Def Con. L'arrestation n'est cependant pas liée à WannaCry mais concerne un autre logiciel de vol d'informations de transactions bancaires[39]. Cette arrestation est controversée dans la communauté des défenseurs des droits sur Internet : l'Electronic Frontier Foundation a mobilisé des avocats pour faire valoir les droits du hacker et s'assurer de la raison réelle de son arrestation[40].

Lutte contre le virus avec des logiciels

Un groupe de trois français, experts en sécurité informatique, ont mis au point un logiciel nommé Wanakiwi[41], un outil permettant de récupérer l’accès aux données verrouillées[42]. Ce logiciel fonctionne sur Windows XP, Windows Vista et Windows 7 et a été approuvé par l'office de police européenne Europol[15].

Comme de nombreux ransomwares, WannaCry génère deux clés pour chiffrer les données. L'une est publique et l'autre est privée. Une fois le malware installé, la clé privée est elle-même chiffrée. Le virus utilise des fonctions cryptographiques de Windows pour générer ces clés, mais ces fonctions inscrivent brièvement de manière non chiffrée dans la mémoire vive de l'ordinateur la clé privée. C'est ainsi qu'ils ont réussi à créer ce logiciel capable d’aller chercher les traces de cette clé privée pour déverrouiller l'accès aux fichiers.

Le groupe appelle à la réactivité car « cette mémoire se vide automatiquement au bout de sept jours »[43]. De plus, pour que cette solution fonctionne, les ordinateurs touchés ne doivent pas avoir été redémarrés après leur infection, la mémoire vive étant volatile. Wanakiwi fonctionne dans 60 % des cas pour les machines tournant sous Windows XP. Sur Windows 7, le taux de réussite stagne pour le moment à 10 %[42].

Plusieurs utilitaires ont été construits qui permettent de se protéger contre la faille de sécurité, parmi lesquels WannaSmile[44], qui désactive certaines fonctions des systèmes Windows utilisées par la faille et WannaPatch[45], du Français SysStreaming, qui détecte si un système est vulnérable et, si c'est le cas, qui permet le téléchargement immédiat du correctif idoine.

Notes et références

- 1 2 (en-US) « Customer Guidance for WannaCrypt attacks », MSRC, (lire en ligne, consulté le ).

- 1 2 3 4 5 6 « Ce que l'on sait de cette cyberattaque colossale au niveau mondial », La Tribune, (lire en ligne, consulté le )

- 1 2 3 4 « Juniper : Détails techniques sur WannaCry », InformatiqueNews.fr, (lire en ligne, consulté le )

- 1 2 « Ransomware : le nettoyage se poursuit après le chaos WannaCry », ZDNet France, (lire en ligne, consulté le )

- 1 2 3 « WannaCry : Le ransomware planétaire encore prêt à frapper », Le Monde informatique, (lire en ligne, consulté le ).

- 1 2 3 4 5 6 7 8 « Cyberattaque WannaCry : ce qu’il faut savoir sur le ransomware qui secoue le monde », Futura, (lire en ligne, consulté le ).

- ↑ « WannaCry, le ransomware qui paralyse l'internet », sur clubic.com (consulté le ).

- 1 2 3 4 5 6 7 « Wannacry : Le point au jour 4 », InformatiqueNews.fr, (lire en ligne, consulté le ).

- 1 2 Arnaud, « WannaCry : Microsoft met en cause les gouvernements après l'attaque massive du week-end | Slice42 », Slice42, (lire en ligne, consulté le ).

- 1 2 3 4 5 6 « Check Point présente la carte mondiale de l'infection du logiciel rançonneur WannaCry », sur Global Security Mag Online (consulté le )

- 1 2 3 4 « WannaCry: malgré un ralentissement de l'infection, la cyberattaque reste inquiétante », La Tribune, (lire en ligne, consulté le )

- 1 2 3 « WannaCry : une attaque au rançongiciel sans précédent », sur Programmez! (consulté le )

- ↑ (en-GB) Chris Graham, « NHS cyber attack: Everything you need to know about 'biggest ransomware' offensive in history », The Telegraph, (lire en ligne, consulté le ).

- 1 2 3 « Cyberattaque : Europol sur le pied de guerre - Amériques - RFI », Rfi.fr, (consulté le )

- 1 2 « Wannacry Ransomware », sur europol.europa.eu (consulté le )

- ↑ Nathalie Guibert, Damien Leloup et Philippe Bernard (Londres correspondant), « Une cyberattaque massive bloque des ordinateurs dans des dizaines de pays », Le Monde.fr, (ISSN 1950-6244, lire en ligne, consulté le )

- 1 2 3 4 5 6 7 « Cyberattaque informatique : tout savoir sur WannaCry qui a ravagé des milliers de PC », PhonAndroid, (lire en ligne, consulté le )

- 1 2 3 4 5 « Pourquoi le ransomware WannaCry fait-il autant de dégâts ? », usine-digitale.fr, (lire en ligne, consulté le ).

- ↑ « Cyberattaque mondiale : comment ce jeune Britannique de 22 ans a réussi à limiter l'ampleur des dégâts », LCI, (lire en ligne, consulté le ).

- ↑ (en) « WannaCry — New Variants Detected! – Comae Technologies », Comae Technologies, (lire en ligne, consulté le )

- 1 2 3 « Ransomware WannaCry : des hôpitaux et opérateurs en otage, plus de 100 pays touchés », Tom's Hardware, (lire en ligne, consulté le ).

- ↑ « WannaCry : pourquoi Apple a raison de refuser de coopérer avec le FBI », PaperGeek, (lire en ligne, consulté le )

- 1 2 3 4 « Cyberattaque : les hôpitaux français sont-ils bien protégés ? », Franceinfo, (lire en ligne, consulté le )

- ↑ RTL Newmedia, « Une attaque informatique massive frappe le monde entier : qu'est-ce que ce piratage appelé WannaCry et que fait Microsoft pour le contrer ? », RTL Info, (lire en ligne, consulté le )

- ↑ (en) « WannaCry Outbreak Data (12 May 2017 - 19 May 2017) », sur GitHub, (consulté le )

- ↑ « Adresse Bitcoin 13AM4VW2dhxYgXeQepoHkHSQuy6NgaEb94 », sur blockchain.info (consulté le )

- ↑ « Adresse Bitcoin 12t9YDPgwueZ9NyMgw519p7AA8isjr6SMw », sur blockchain.info (consulté le )

- ↑ « Adresse Bitcoin 115p7UMMngoj1pMvkpHijcRdfJNXj6LrLn », sur blockchain.info (consulté le )

- ↑ « morb (@m0rb) | Twitter », sur twitter.com (consulté le ).

- 1 2 « Cyberattaque : réaction de Microsoft à WannaCry | Direction Informatique - Actualités », sur www.directioninformatique.com (consulté le ).

- ↑ « WannaCry : les agences de renseignement sur la sellette », lesechos.fr, (lire en ligne, consulté le )

- ↑ « https://lanouvelletribune.info/2017/05/wannacry-lappel-de-microsoft-agences-de-renseignement/ »(Archive.org • Wikiwix • Archive.is • Google • Que faire ?) (consulté le ).

- ↑ « Cyberattaque - Wannacry : L'appel de Microsoft aux agences de renseignement », La Nouvelle Tribune, (lire en ligne, consulté le )

- ↑ « Le « rançongiciel » Wannacry a peu touché la Suisse », Le Temps, (lire en ligne, consulté le ).

- ↑ Une nouvelle cyberattaque de grande ampleur en cours.

- ↑ Site du Figaro, page sur la cyberattaque.

- ↑ « WannaCry : une attaque de la Corée du Nord ? », sur Clubic,

- ↑ (en) « Flashpoint experts believe WannaCry authors speak Chinese after a linguistic analysis », sur Security Affairs, (consulté le )

- ↑ Alfred Ng, « Le héros de WannaCry accusé de la création d'un virus bancaire », ZDNet France, (lire en ligne, consulté le )

- ↑ « Le «héros» de la cyberattaque mondiale WannaCry arrêté aux États-Unis », sur Le Figaro,

- ↑ « gentilkiwi/wanakiwi: Automated wanadecrypt with key recovery if lucky », GitHub (consulté le )

- 1 2 01net, « WannaCry : une parade trouvée… grâce à une lacune de Windows », 01net, (lire en ligne, consulté le )

- ↑ « Cyberattaque : trois Français ont créé un logiciel anti WannaCry », leparisien.fr, (lire en ligne, consulté le )

- ↑ indrajeetb, « A simple tool to Protect yourself from WannaCry Ransomware » (consulté le )

- ↑ SysStreaming, « A very simple and free tool to detect WannaCry/WannaPatch flaw and patch the systems, if the flaw is detected »(Archive.org • Wikiwix • Archive.is • Google • Que faire ?) (consulté le )

Voir aussi

Liens externes

- Carte du monde des détections en temps réel du virus

- Bulletin de sécurité Microsoft MS17-010 détaillant les logiciels concernés et indices de gravité de la vulnérabilité

- Catalogue des mises à jour pour Microsoft Windows concernant la vulnérabilité MS17-010

- La radio France Culture consacre le 16/05/2017 une table ronde (2 × 20 min) avec plusieurs experts (dont Daniel Glazman) : partie 1/2, partie 2/2.

Articles connexes

- Adylkuzz

- NotPetya

- I love you (ver informatique)

- Petya